Un grupo de Hackers de origen chino ha estado dirigiendo un ataque cibernético avanzado hacia los ministerios de Relaciones Exteriores y embajadas en Europa, empleando tácticas de contrabando de HTML para infiltrar el troyano de acceso remoto conocido como PlugX en sistemas comprometidos, según informó Check Point, empresa de seguridad cibernética. Esta operación, bautizada como SmugX, se ha identificado desde diciembre de 2022.

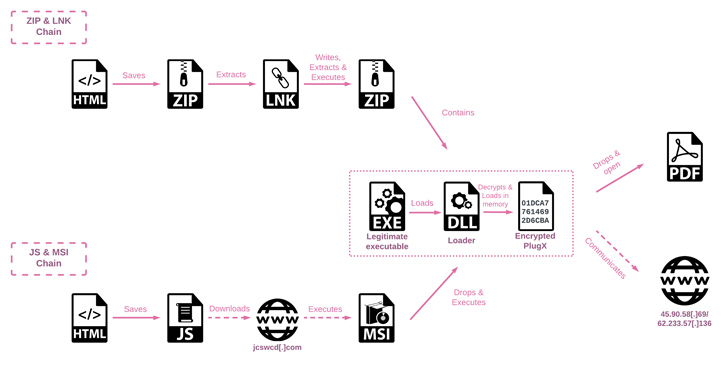

SmugX implementa métodos de entrega innovadores, en particular el contrabando de HTML, para instalar una versión renovada del troyano PlugX. Esta herramienta está vinculada habitualmente a una amplia gama de actores de amenazas de China, informó Check Point. Aunque la carga útil se mantiene parecida a las versiones anteriores de PlugX, los nuevos métodos de entrega han logrado disminuir las tasas de detección, permitiendo que la campaña pasara desapercibida hasta hace poco.

El actor de amenazas detrás de esta operación aún es desconocido, aunque hay indicios que apuntan a Mustang Panda, que también tiene similitudes con grupos como Earth Preta, RedDelta y Camaro Dragon, designación de Check Point. Aún así, la empresa afirma que no hay suficientes evidencias para atribuir esta actividad a un grupo específico.

El aspecto más relevante de la secuencia de ataque más reciente es el uso del contrabando de HTML, una táctica sigilosa que abusa de las funciones de HTML5 y JavaScript para ensamblar y lanzar el malware en documentos adjuntos en correos de phishing. Trustwave apuntó en febrero que «el contrabando de HTML utiliza características de HTML5 que pueden funcionar sin conexión al almacenar un binario en un blob de datos inmutable dentro del código JavaScript».

Análisis de los documentos cargados en la base de datos de malware VirusTotal muestra que están diseñados para atacar a diplomáticos y entidades gubernamentales en la República Checa, Hungría, Eslovaquia, Reino Unido, Ucrania, y probablemente también en Francia y Suecia. En un caso, se informó que el actor de la amenaza empleó un documento trampa con temática uigur que, al abrirse, se comunica con un servidor externo mediante un pixel de seguimiento invisible para exfiltrar datos.

El proceso de infección consta de varias etapas y utiliza métodos de carga lateral de DLL para descifrar y lanzar la carga útil final, PlugX. Este malware, también conocido como Korplug, existe desde 2008 y es un troyano modular que puede acomodar «diversos complementos con distintas funcionalidades», permitiendo a los operadores robar archivos, capturar pantallas, registrar pulsaciones de teclas y ejecutar comandos.

«Durante nuestra investigación, el actor de amenazas envió un script por lotes desde el servidor de C&C con el objetivo de eliminar cualquier rastro de sus actividades», comentó Check Point. Este script, denominado «del_RoboTask Update.bat», erradica el ejecutable legítimo, la DLL del cargador PlugX y la clave de registro para la persistencia, para luego autoeliminarse. Esta acción probablemente ocurrió debido a que los actores de la amenaza detectaron que estaban siendo observados.

Los comentarios están cerrados.