Técnica de Ejecución de Comandos ‘GrimResource’

Una nueva técnica conocida como ‘GrimResource’ utiliza archivos MSC (Microsoft Saved Console) y una falla no parchada de XSS en Windows para ejecutar código a través de la Consola de Administración de Microsoft.

Elastic Security Labs has discovered a new method for initial access and evasion in the wild, termed #GrimResource, which involves arbitrary execution in mmc.exe through a crafted MSC file.https://t.co/q4u4gTPE6Ohttps://t.co/usWJvhygIC pic.twitter.com/hQF4gKktX2

— Samir (@SBousseaden) June 21, 2024

Evolución de las Técnicas de Ataque

En julio de 2022, Microsoft deshabilitó las macros por defecto en Office, obligando a los atacantes a probar nuevos tipos de archivos en sus ataques de phishing.

Nuevas Formas de Ataque

Los atacantes primero usaron imágenes ISO y archivos ZIP con contraseña, ya que estos tipos de archivos no propagaban correctamente las señales de Mark of the Web (MoTW).

Sin embargo, después de que Microsoft y 7-Zip solucionaron este problema, los atacantes comenzaron a utilizar accesos directos de Windows y archivos de OneNote.

Uso de Archivos MSC Maliciosos

Los archivos MSC, utilizados en la Consola de Administración de Microsoft, se han convertido en el nuevo objetivo de los atacantes.

Un informe de la empresa de ciberseguridad surcoreana Genian ya había mencionado el uso de estos archivos para desplegar malware.

Descubrimiento del Equipo Elastic

El equipo de Elastic descubrió una técnica para distribuir archivos MSC y explotar una falla XSS no parchada en ‘apds.dll’ para desplegar Cobalt Strike.

Un ejemplo de ello es el archivo ‘sccm-updater.msc’, cargado en VirusTotal el 6 de junio de 2024, que utiliza GrimResource.

Por Qué es Preocupante

Ningún motor antivirus en VirusTotal detectó este archivo como malicioso. Aunque esta campaña utiliza GrimResource para el acceso inicial a redes, la técnica podría usarse para ejecutar otros comandos.

Los investigadores confirmaron que la falla XSS sigue sin parcharse en la última versión de Windows 11.

Cómo Funciona el Ataque

La técnica GrimResource comienza con un archivo MSC malicioso que intenta explotar una antigua vulnerabilidad de scripting entre sitios (XSS) basada en DOM en la biblioteca ‘apds.dll’.

Esto permite la ejecución de JavaScript arbitrario a través de un URL diseñado especialmente.

Vulnerabilidad XSS en Windows

En octubre de 2018, se encontró una vulnerabilidad XSS en Windows que Microsoft investigó.

Sin embargo, determinaron que no cumplía con los criterios para ser arreglada de inmediato. Hasta marzo de 2019, la vulnerabilidad no había sido solucionada, y no está claro si alguna vez fue abordada.

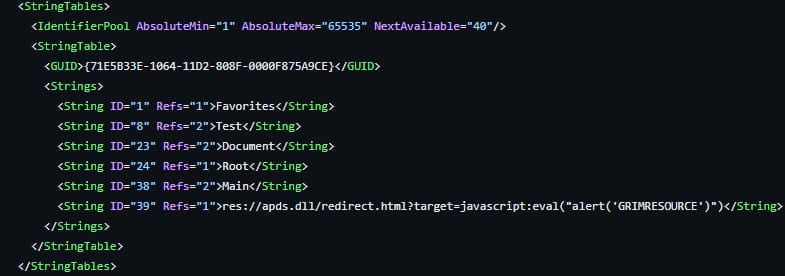

El archivo MSC malicioso distribuido por los atacantes contiene una referencia a un recurso vulnerable en la sección StringTable.

Cuando la víctima lo abre, el proceso MMC ejecuta el código JS en el contexto de ‘mmc.exe’.

Detalles Técnicos del Ataque

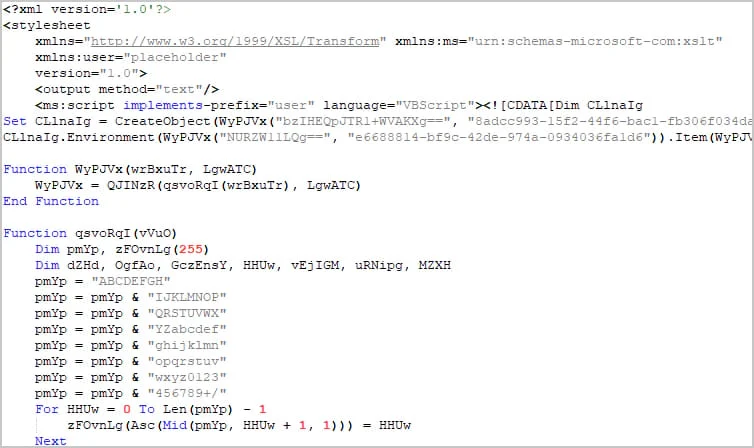

Elastic explica que la vulnerabilidad XSS puede combinarse con la técnica ‘DotNetToJScript’ para ejecutar código .NET arbitrario a través del motor de JavaScript, evitando medidas de seguridad.

El ejemplo examinado usa el método ‘transformNode’ para evadir advertencias de ActiveX, mientras que el código JS reconstruye un VBScript que carga un componente .NET llamado ‘PASTALOADER‘.

PASTALOADER obtiene una carga útil de Cobalt Strike desde variables de entorno configuradas por el VBScript, crea una nueva instancia de ‘dllhost.exe’ e inyecta el código usando la técnica ‘DirtyCLR’ junto con desenganches de funciones y llamadas al sistema indirectas.