Indice

Avances en los Ataques de Arranque en Frío

Los ataques de arranque en frío, aquellos en los que se enfrían los chips de memoria para obtener datos, incluyendo claves de cifrado, han existido desde 2008. Sin embargo, estos ataques se han perfeccionado y automatizado recientemente.

Los investigadores han desarrollado una máquina capaz de robar datos de memoria por un precio aproximado de $2,000 dólares, aunque se requiere un poco de habilidad en electrónica.

En la conferencia de ingeniería inversa REcon en Canadá, Ang Cui, fundador y CEO de Red Balloon Security, presentó el robot que él y su equipo han desarrollado. Esta máquina, denominada Robot de Extracción de Contenido de RAM Criomecánica, se centra en recolectar datos descifrados de módulos de memoria DDR3.

La razón para desarrollar esta tecnología es que los fabricantes de hardware han dificultado la ingeniería inversa de sus dispositivos, desactivando interfaces de depuración JTAG y UART, y utilizando empaquetados de matriz de bolas (BGA) y firmware cifrado.

Procedimiento del Ataque y Pruebas

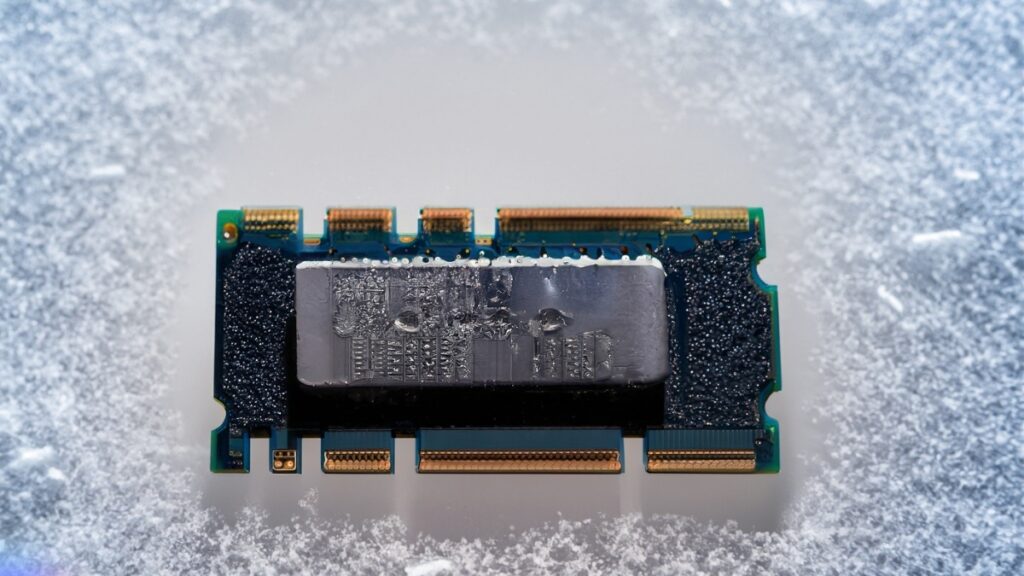

El procedimiento del ataque es bastante específico. El robot literalmente congela un chip de RAM del dispositivo a la vez, luego extrae la memoria física del dispositivo para leer el contenido de la RAM.

Este se coloca en un dispositivo de lectura y se extraen los datos. Esta táctica ha resultado sorprendentemente eficaz, proporcionando acceso a códigos de arranque, pilas, montones y toda la memoria física.

El ataque original de arranque en frío, según Cui, implicaba congelar la memoria de un portátil mediante la inversión de un bote de aire comprimido para enfriar la DRAM del ordenador.

Cuando los chips de memoria pueden ser enfriados hasta -50°C, los datos representados dentro pueden ser temporalmente congelados para que persistan durante varios minutos, incluso cuando están apagados.

Sin embargo, los dispositivos integrados no cuentan con RAM modular, toda está soldada. Cui y su equipo demostraron su robot en un Siemens SIMATIC S7-1500 PLC, del cual pudieron recuperar los contenidos de los binarios del firmware cifrado.

También realizaron un ataque similarmente exitoso en una memoria DDR3 DRAM en un teléfono IP CISCO de la serie 8800 para acceder a la memoria ARM TrustZone en tiempo de ejecución.

Prevención de Ataques y Conclusión

Cui sugiere que los ataques pueden ser contrarrestados con cifrado de memoria física. Aunque los dispositivos como las consolas de videojuegos ya usan memoria completamente cifrada, muchos otros dispositivos críticos no tienen esta seguridad.

De hecho, la mayoría de los controladores lógicos programables (PLC), que son esenciales para infraestructuras críticas, no están preparados para este tipo de ataque.