Indice

Introducción a Aircrack

¿Qué es Aircrack?

Aircrack-ng es un conjunto completo de herramientas para evaluar la seguridad de las redes WiFi. Creado por Thomas d’Otreppe, es un programa libre que puede recuperar claves de red WiFi a través del análisis de paquetes de datos. Aircrack-ng está diseñado para el análisis de seguridad, pruebas de penetración y para solucionar problemas de red.

Historia de Aircrack

Aircrack-ng se desarrolló inicialmente como una continuación del proyecto Aircrack, que se detuvo en 2006. Aircrack-ng cuenta con numerosas mejoras y adiciones en comparación con la versión original, incluyendo una mejor documentación, soporte para más sistemas operativos, y una gama más amplia de ataques de criptografía. El equipo de Aircrack-ng mantiene activamente el proyecto, agregando regularmente nuevas características y solucionando problemas.

Utilidad y propósito de Aircrack

Aircrack-ng es útil tanto para profesionales de la seguridad de la información como para entusiastas de la tecnología. Las organizaciones pueden utilizarlo para auditar la seguridad de sus redes WiFi y mejorar su postura de seguridad. Los investigadores de seguridad y los hackers éticos lo utilizan para encontrar y explotar vulnerabilidades en las redes WiFi con el fin de mejorar la seguridad de las redes.

Instalación de Aircrack en Kali Linux

Preparación del sistema

Antes de instalar Aircrack-ng en Kali Linux, es necesario asegurarse de que el sistema esté actualizado. Esto se puede hacer ejecutando los comandos ‘sudo apt-get update’ y ‘sudo apt-get upgrade’. Además, Kali Linux debe tener instalados los compiladores de C y C++ y las bibliotecas de desarrollo. Si no están presentes, se pueden instalar utilizando el comando ‘sudo apt-get install build-essential’.

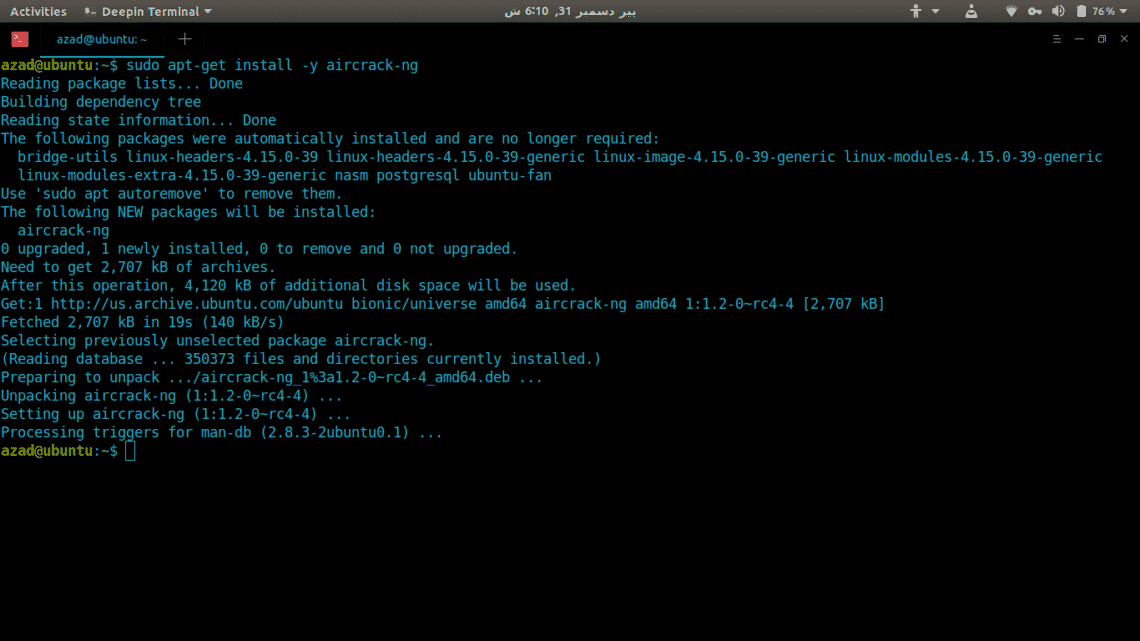

Proceso de instalación

El proceso de instalación de Aircrack-ng en Kali Linux es bastante sencillo. Como Aircrack-ng está incluido en los repositorios de software de Kali Linux, se puede instalar utilizando el gestor de paquetes APT. El comando para instalar Aircrack-ng es ‘sudo apt-get install aircrack-ng’. Una vez que se completa la instalación, se puede verificar que Aircrack-ng está instalado correctamente ejecutando el comando ‘aircrack-ng’.

Comprobación de la instalación

Después de la instalación, es importante comprobar que Aircrack-ng está funcionando correctamente. Se puede hacer ejecutando varios comandos de Aircrack-ng y comprobando que producen la salida esperada. Además, también es útil verificar que el hardware de red inalámbrica es compatible con Aircrack-ng, ya que no todos los adaptadores de red son compatibles.

Configuración de Aircrack

Configuración del hardware

Antes de comenzar a utilizar Aircrack-ng, es necesario asegurarse de que el hardware de red inalámbrica es compatible. Esto incluye tener un adaptador de red que sea capaz de inyección de paquetes y modo de monitorización. Aircrack-ng tiene una lista de adaptadores de red compatibles en su sitio web.

Configuración del software

La configuración de Aircrack-ng implica ajustar varios parámetros para adaptarse a la red que se está probando. Esto incluye seleccionar el tipo de encriptación de la red (por ejemplo, WEP, WPA, WPA2), el modo de ataque (por ejemplo, ataque de diccionario, ataque de fuerza bruta) y el número de paquetes a capturar.

Pruebas de la configuración

Después de configurar Aircrack-ng, es importante probar la configuración para asegurarse de que está funcionando correctamente. Esto se puede hacer ejecutando un pequeño test de penetración en una red WiFi controlada. Si la prueba es exitosa, entonces la configuración de Aircrack-ng está lista para ser utilizada en un entorno real.

Uso de Aircrack para descifrar contraseñas Wi-Fi WPA/WPA2

Captura de paquetes

El primer paso para descifrar una contraseña WPA o WPA2 con Aircrack-ng es capturar paquetes de la red objetivo. Esto se hace poniendo el adaptador de red en modo de monitorización y ejecutando el comando ‘airodump-ng’. Esto creará un archivo de captura que contiene los paquetes de la red.

Ataque de diccionario

Una vez que se ha capturado suficientes paquetes, el siguiente paso es realizar un ataque de diccionario. Este es un tipo de ataque en el que Aircrack-ng intenta adivinar la contraseña probando cada palabra en un diccionario de contraseñas predefinidas. Aunque este método puede ser lento, es efectivo si la contraseña está en el diccionario.

Ataque de fuerza bruta

Si el ataque de diccionario no es exitoso, entonces el siguiente paso es un ataque de fuerza bruta. En este tipo de ataque, Aircrack-ng intenta adivinar la contraseña probando todas las combinaciones posibles de caracteres. Aunque este método es muy intensivo en recursos y puede llevar mucho tiempo, es el método más seguro para descifrar una contraseña.

Crackear contraseñas WiFi WPA/WPA2 con Aircrack-ng

En los siguientes pasos aprenderás cómo hackear una red WiFi. Para crackear una contraseña WiFi WPA/WPA2 con Aircrack-ng, necesitarás seguir estos pasos:

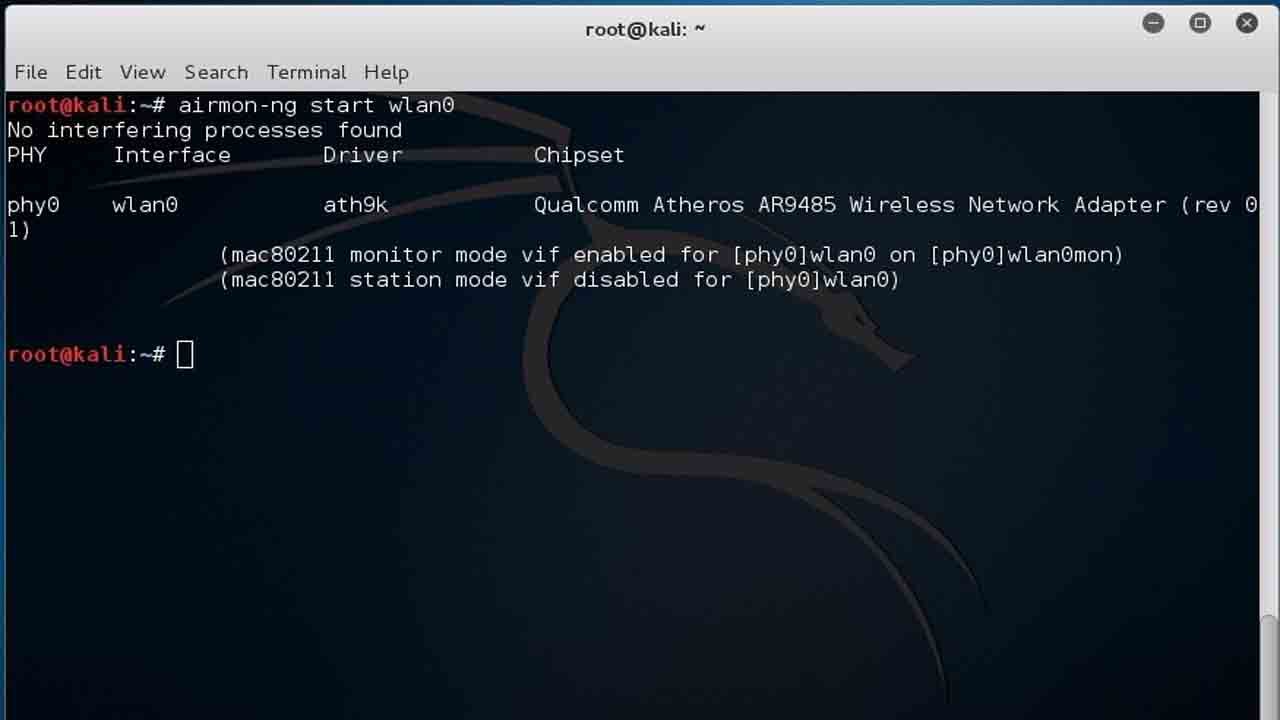

- Colocar el adaptador de red en modo monitor

El primer paso es poner tu adaptador de red inalámbrica en modo monitor. Esto se puede hacer utilizando el comando ‘airmon-ng start wlan0’, donde ‘wlan0’ es el nombre de tu adaptador de red.

- Encontrar la red objetivo

A continuación, debes encontrar la red a la que deseas acceder. Esto se puede hacer utilizando el comando ‘airodump-ng wlan0mon’, donde ‘wlan0mon’ es el nombre de tu adaptador de red en modo monitor. Este comando mostrará una lista de todas las redes WiFi disponibles y sus detalles.

- Capturar el handshake

Una vez que hayas identificado la red objetivo, necesitas capturar el handshake. Esto se hace utilizando el comando ‘airodump-ng -c [channel] –bssid [bssid] -w [output file] wlan0mon’, donde ‘[channel]’ es el canal de la red, ‘[bssid]’ es la dirección MAC de la red y ‘[output file]’ es el nombre del archivo donde quieres guardar el handshake.

También puedes usar el comando ‘aireplay-ng -0 2 -a [bssid] wlan0mon’ para desautenticar a un cliente y capturar el handshake cuando el cliente se vuelva a conectar.

- Crackear la contraseña

Una vez que hayas capturado el handshake, puedes intentar crackear la contraseña utilizando un ataque de diccionario. Esto se hace utilizando el comando ‘aircrack-ng -a2 -b [bssid] -w [wordlist] [output file]’, donde ‘[wordlist]’ es el camino hacia tu diccionario de contraseñas.

Esto puede llevar mucho tiempo dependiendo de la longitud y complejidad de la contraseña, así como del tamaño de tu diccionario de contraseñas.

Recuerda que el uso de estas herramientas para acceder a una red WiFi sin el permiso explícito del propietario es ilegal. Estos pasos están destinados únicamente a fines de aprendizaje y pruebas de seguridad.

Otras herramientas de Aircrack

Airmon-ng

Airmon-ng es una herramienta de Aircrack-ng que se utiliza para poner los adaptadores de red en modo de monitorización. Esto permite a los usuarios capturar paquetes de una red WiFi sin conectarse a ella. Es esencial para el funcionamiento de Aircrack-ng y otras herramientas de pruebas de penetración WiFi.

Aireplay-ng

Aireplay-ng es una herramienta que permite a los usuarios inyectar paquetes en una red WiFi. Esto puede ser útil para varios tipos de ataques, como ataques de desautenticación y ataques de replay. Aireplay-ng es una herramienta poderosa y flexible que es una parte esencial del conjunto de herramientas de Aircrack-ng.

Airodump-ng

Airodump-ng es una herramienta para capturar paquetes de una red WiFi. Los paquetes capturados pueden ser analizados para obtener información sobre la red, como el SSID, el canal de radio, y los dispositivos conectados. Airodump-ng también puede guardar los paquetes en un archivo para su posterior análisis.

Consejos y trucos para utilizar Aircrack

Uso de diccionarios de contraseñas

El uso de un buen diccionario de contraseñas puede hacer la diferencia entre un ataque exitoso y uno que no lo es. Los diccionarios de contraseñas deben ser extensos y contener una variedad de diferentes tipos de contraseñas.

Ataques de desautenticación

Los ataques de desautenticación pueden ser útiles para acelerar la captura de paquetes. Al forzar a un dispositivo a desconectarse de la red, se puede capturar el proceso de autenticación cuando el dispositivo se reconecta.

Mantén tu hardware actualizado

Mantener el hardware de red inalámbrica actualizado puede mejorar la eficacia de Aircrack-ng. Los adaptadores de red más modernos pueden soportar estándares de red más rápidos y tener mejor alcance, lo que puede mejorar la capacidad de capturar paquetes.

Solución de problemas de Aircrack

Incompatibilidad del adaptador de red

Uno de los problemas más comunes con Aircrack-ng es la incompatibilidad del adaptador de red. Si el adaptador de red no es compatible con Aircrack-ng, la solución puede ser tan sencilla como adquirir un adaptador compatible.

Fallos en la captura de paquetes

Si Aircrack-ng no está capturando paquetes, puede haber varias causas. El adaptador de red puede no estar en modo de monitorización, puede haber interferencias de otras redes, o puede haber un problema con el software.

Contraseñas no descifradas

Si Aircrack-ng no es capaz de descifrar una contraseña, puede ser debido a una contraseña fuerte que no está en el diccionario de contraseñas o que es demasiado compleja para un ataque de fuerza bruta. En este caso, se puede intentar utilizar un diccionario de contraseñas más extenso o un ataque de fuerza bruta con un mayor rango de caracteres.