En una reciente revelación de seguridad, se ha descubierto que los hackers pueden abusar de los ejecutables de Microsoft Office para descargar malware.

Según un informe, los archivos LOLBAS (Living-off-the-Land Binaries and Scripts), que son binarios y scripts legítimos presentes en Windows, pueden ser abusados para fines maliciosos.

Pronto se incluirán en esta lista los ejecutables principales del cliente de correo electrónico Outlook y del sistema de gestión de bases de datos Access de Microsoft.

El ejecutable principal de la aplicación Microsoft Publisher ya ha sido confirmado que puede descargar cargas útiles desde un servidor remoto. Los archivos LOLBAS son herramientas legítimas que los hackers pueden abusar durante la actividad posterior a la explotación para descargar y/o ejecutar cargas útiles sin activar mecanismos defensivos.

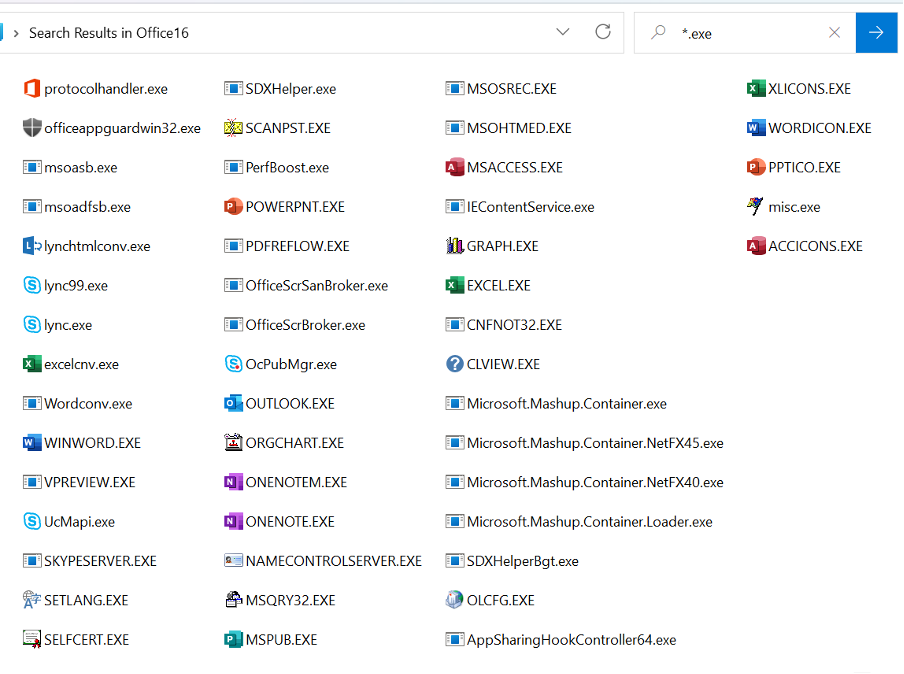

El proyecto LOLBAS actualmente enumera más de 150 binarios, bibliotecas y scripts relacionados con Windows que pueden ayudar a los atacantes a ejecutar o descargar archivos maliciosos o a eludir listas de programas aprobados.

Nir Chako, investigador de seguridad en Pentera, una empresa que proporciona una solución de validación de seguridad automatizada, se propuso descubrir nuevos archivos LOLBAS examinando los ejecutables en la suite de Microsoft Office.

Chako probó todos los ejecutables manualmente y encontró tres – MsoHtmEd.exe, MSPub.exe y ProtocolHandler.exe – que podrían ser utilizados como descargadores de archivos de terceros, cumpliendo así con los criterios de LOLBAS.

Más tarde en su investigación, Chako descubrió que MsoHtmEd también podría ser utilizado para ejecutar archivos.

Animado por este éxito inicial y ya conociendo el algoritmo para encontrar los archivos apropiados manualmente, el investigador desarrolló un script para automatizar el proceso de verificación y cubrir un grupo más grande de ejecutables más rápidamente.

«Utilizando este método automatizado, logramos encontrar seis descargadores más. En total, descubrimos nueve nuevos descargadores. Eso es casi un 30% de aumento en la lista oficial de descargadores de LOLBAS», dijo Nir Chako.

En total, el investigador de Pentera descubrió 11 nuevos archivos con funcionalidades de descarga y ejecución que cumplen con los principios del proyecto LOLBAS.

Destacan MSPub.exe, Outlook.exe y MSAccess.exe, que un atacante o un probador de penetración podría utilizar para descargar archivos de terceros.

Mientras que se ha confirmado que MSPub puede descargar cargas útiles arbitrarias desde un servidor remoto, los otros dos aún no se han añadido a la lista de LOLBAS. No se han incluido debido a un error técnico, según le dijo Chako a BleepingComputer.

Además de los binarios de Microsoft, Chako también encontró archivos de otros desarrolladores que cumplen con los criterios de LOLBAS, un ejemplo es la popular suite PyCharm para el desarrollo de Python.

La carpeta de instalación de PyCharm contiene elevator.exe (firmado y verificado por JetBrains), que puede ejecutar archivos arbitrarios con privilegios elevados.

El esfuerzo de Chako ha dado sus frutos, ya que las herramientas que desarrolló también pueden funcionar en otras plataformas (por ejemplo, Linux o máquinas virtuales personalizadas en la nube), ya sea en su estado actual o con modificaciones menores, para explorar nuevo territorio de LOLBAS.

Sin embargo, conocer las amenazas de LOLBAS puede ayudar a los defensores a definir metodologías y mecanismos adecuados para prevenir o mitigar los ciberataques.

Pentera publicó un artículo con detalles completos sobre cómo los investigadores, los equipos rojos y los defensores pueden encontrar nuevos archivos LOLBAS.