Una nueva vulnerabilidad revelada en GitHub podría haber expuesto miles de repositorios al riesgo de ataques de repojacking, según nuevos hallazgos.

Detalles del Fallo

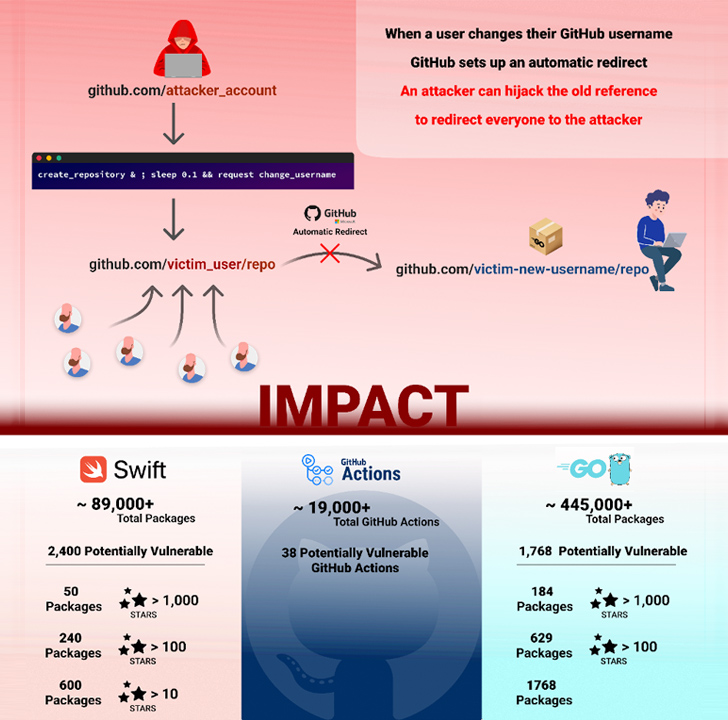

El fallo «podría permitir a un atacante explotar una condición de carrera dentro de las operaciones de creación de repositorio y cambio de nombre de usuario de GitHub», dijo Elad Rapoport, investigador de seguridad de Checkmarx.

«La explotación exitosa de esta vulnerabilidad afecta a la comunidad de código abierto al permitir el secuestro de más de 4,000 paquetes de código en lenguajes como Go, PHP y Swift, así como acciones de GitHub.»

Respuesta de GitHub

Tras una divulgación responsable el 1 de marzo de 2023, la plataforma de alojamiento de código propiedad de Microsoft ha abordado el problema a partir del 1 de septiembre de 2023.

¿Qué es Repojacking?

Repojacking, abreviatura de «repository hijacking», es una técnica donde un actor malicioso puede eludir un mecanismo de seguridad llamado retiro de espacio de nombres de repositorio popular y, en última instancia, tomar el control de un repositorio.

Esta medida de protección impide que otros usuarios creen un repositorio con el mismo nombre que un repositorio con más de 100 clones en el momento en que se cambia el nombre de su cuenta de usuario.

En otras palabras, la combinación del nombre de usuario y el nombre del repositorio se considera «retirada».

Si esta salvaguarda se elude trivialmente, podría permitir a los actores de amenazas crear nuevas cuentas con el mismo nombre de usuario y cargar repositorios maliciosos, lo que podría llevar a ataques en la cadena de suministro de software.

Método de Ataque

El nuevo método descrito por Checkmarx aprovecha una posible condición de carrera entre la creación de un repositorio y el cambio de nombre de un nombre de usuario para lograr el repojacking.

Específicamente, implica los siguientes pasos:

- La víctima posee el espacio de nombres «victim_user/repo».

- La víctima cambia el nombre de «victim_user» a «renamed_user».

- El repositorio «victim_user/repo» ahora está retirado.

- Un actor de amenaza con el nombre de usuario «attacker_user» crea simultáneamente un repositorio llamado «repo» y cambia el nombre del nombre de usuario «attacker_user» a «victim_user».

El último paso se logra mediante una solicitud de API para la creación del repositorio y una intercepción de solicitud de cambio de nombre para el cambio de nombre de usuario.

Conclusión

«El descubrimiento de esta nueva vulnerabilidad en las operaciones de creación de repositorio y cambio de nombre de usuario de GitHub subraya los riesgos persistentes asociados con el mecanismo de ‘retiro de espacio de nombres de repositorio popular'», dijo Rapoport.