Los hackers están utilizando una falsa aplicación de Android llamada ‘SafeChat‘ para infectar dispositivos con un malware espía que roba registros de llamadas, mensajes de texto y ubicaciones GPS de los teléfonos.

Este software espía para Android se sospecha que es una variante de «Coverlm», que roba datos de aplicaciones de comunicación como Telegram, Signal, WhatsApp, Viber y Facebook Messenger.

Según los investigadores de CYFIRMA, el grupo de hackers APT indio ‘Bahamut’ está detrás de la campaña, con sus últimos ataques realizados principalmente a través de mensajes de spear phishing en WhatsApp que envían las cargas maliciosas directamente a la víctima.

Además, los analistas de CYFIRMA destacan varias similitudes de TTP con otro grupo de amenazas patrocinado por el estado indio, el ‘DoNot APT’ (APT-C-35), que anteriormente infestó Google Play con falsas aplicaciones de chat que actuaban como software espía.

En la última campaña observada por CYFIRMA, Bahamut apunta a individuos en el sur de Asia. Aunque CYFIRMA no profundiza en los detalles del aspecto de ingeniería social del ataque, es común que las víctimas sean persuadidas para instalar una aplicación de chat bajo el pretexto de trasladar la conversación a una plataforma más segura.

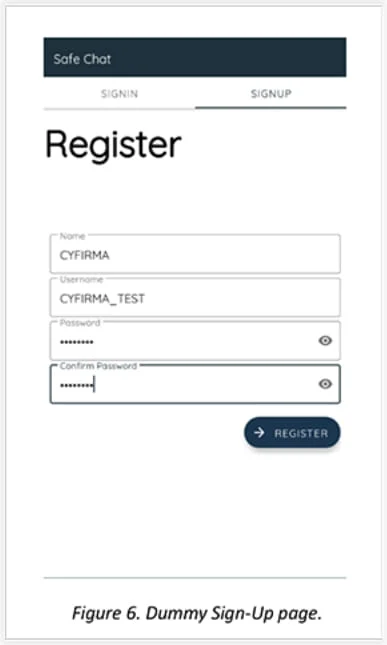

La aplicación Safe Chat presenta una interfaz engañosa que la hace parecer una aplicación de chat real y también lleva a la víctima a través de un proceso de registro de usuario aparentemente legítimo que añade credibilidad y sirve como una excelente cobertura para el software espía.

Un paso crítico en la infección es la adquisición de permisos para usar los Servicios de Accesibilidad, que posteriormente se abusan para otorgar automáticamente al software espía más permisos.

Estos permisos adicionales permiten al software espía acceder a la lista de contactos de la víctima, SMS, registros de llamadas, almacenamiento de dispositivos externos y obtener datos precisos de ubicación GPS del dispositivo infectado.

La aplicación también solicita al usuario que apruebe la exclusión del subsistema de optimización de batería de Android, que termina los procesos en segundo plano cuando el usuario no está interactuando activamente con la aplicación.

Un módulo dedicado de exfiltración de datos transfiere información del dispositivo al servidor C2 del atacante a través del puerto 2053. Los datos robados se cifran utilizando otro módulo que soporta RSA, ECB y OAEPPadding.

Al mismo tiempo, los atacantes también utilizan un certificado «letsencrypt» para evadir cualquier esfuerzo de interceptación de datos de red contra ellos.

CYFIRMA concluye el informe diciendo que tiene suficientes pruebas para vincular a Bahamut con el trabajo en nombre de un gobierno estatal específico en la India.

Además, el uso del mismo organismo de certificación que el grupo DoNot APT, metodologías similares de robo de datos, un alcance de objetivos común y el uso de aplicaciones de Android para infectar objetivos indican una superposición o una estrecha colaboración entre los dos grupos.