Una Operación de Amenaza Persistente Avanzada (APT) hasta ahora desconocida ha comenzado a infiltrarse en dispositivos iOS. Esta sofisticada y prolongada campaña móvil que se descubrió recientemente, ha estado en plena ejecución desde 2019.

Los dispositivos infectados se ven comprometidos mediante exploits de clic cero a través de la plataforma iMessage, permitiendo que el malware opere con privilegios raíz, lo que le da un control total sobre el dispositivo y los datos del usuario, según informó Kaspersky.

Descubrimiento de la Amenaza

La reconocida compañía rusa de ciberseguridad descubrió indicios de la invasión silenciosa al crear copias de seguridad fuera de línea de los dispositivos específicos.

El ataque comienza cuando el dispositivo iOS recibe un mensaje a través de iMessage que contiene un archivo adjunto con la exploit. Se dice que este exploit es de clic cero, lo que significa que la simple recepción del mensaje activa la vulnerabilidad, sin requerir ninguna interacción del usuario para lograr la ejecución del código.

Plataforma APT: Un Sistema de Invasión Silenciosa

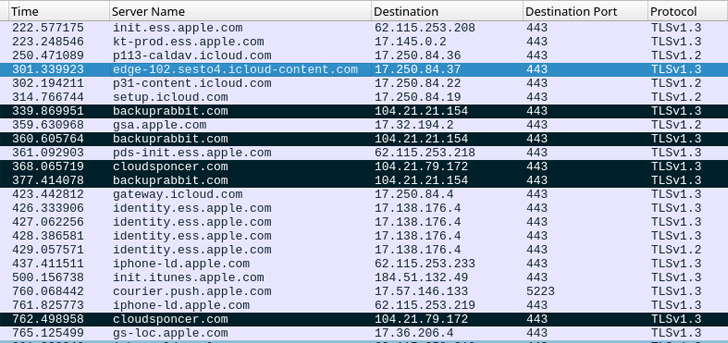

El sistema está configurado para recuperar cargas útiles adicionales para la escalada de privilegios y eliminar el malware de la última etapa de un servidor remoto. Kaspersky describe este sistema como una «plataforma APT totalmente realizada».

El Implante y la Eliminación de Evidencia

El implante, que opera con privilegios raíz, es capaz de recolectar información confidencial y está equipado para ejecutar código descargado en forma de módulos complementarios del servidor.

En la fase final de la invasión silenciosa, tanto el mensaje inicial como el exploit en el archivo adjunto se eliminan, borrando cualquier rastro de la infección.

Persistencia y Re-infección

Kaspersky señala que el conjunto de herramientas maliciosas no respalda la persistencia, probablemente debido a las limitaciones del sistema operativo. Sin embargo, los registros de múltiples dispositivos sugieren que pueden reinfectarse después de un reinicio.

La escala exacta y el alcance de la invasión silenciosa aún no están claros, pero se sabe que los ataques continúan, con dispositivos que ejecutan iOS 15.7 siendo penetrados con éxito.

Articulo similar: Apache Nifi: Bajo Asedio por Ataques de Mineros de Criptomonedas