Tabla de Contenidos

Introducción a Lancefly

Desde mediados de 2012 hasta el primer trimestre de 2023, un grupo de ciberpiratas conocido como Lancefly ha estado activo en el sur y sureste asiático. Los sectores gubernamentales, de aviación, educación y telecomunicaciones han sido su objetivo principal en una campaña de ciberespionaje altamente dirigida. Broadcom Software, a través de su subdivisión Symantec, ha estado rastreando las actividades de Lancefly y sus implantes maliciosos, incluyendo una puerta trasera potente denominada Merdoor.

El implante malicioso: Merdoor

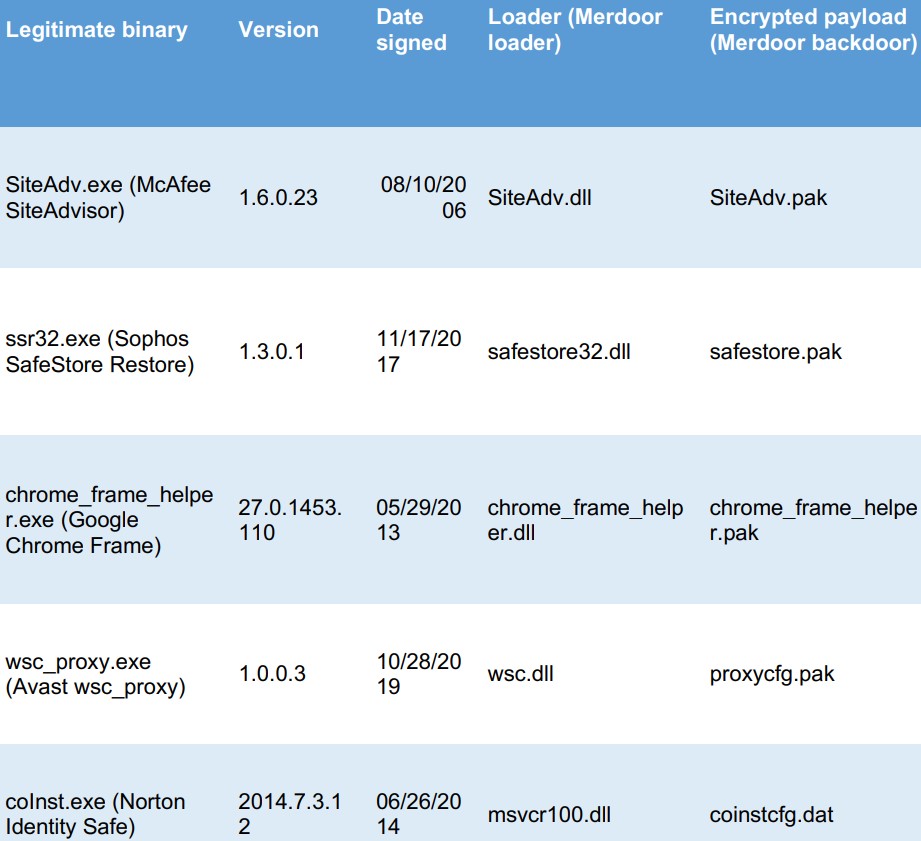

Desde 2018, Lancefly ha estado utilizando el implante personalizado Merdoor. Apareciendo en un número reducido de redes y máquinas, su uso ha sido muy selectivo y dirigido. La finalidad de la campaña de Lancefly, basada en las herramientas utilizadas y el patrón de las víctimas, se evalúa como una operación de recopilación de inteligencia.

Merdoor puede comunicarse con un servidor controlado por Lancefly para recibir comandos adicionales y registrar las pulsaciones de teclas. Los vectores de intrusión inicial utilizados por Lancefly no están claros, aunque se sospecha que se pueden incluir tácticas como señuelos de phishing, forzamiento bruto de SSH o la explotación de servidores expuestos a Internet.

Lancefly y su relación con ZXShell RootKit

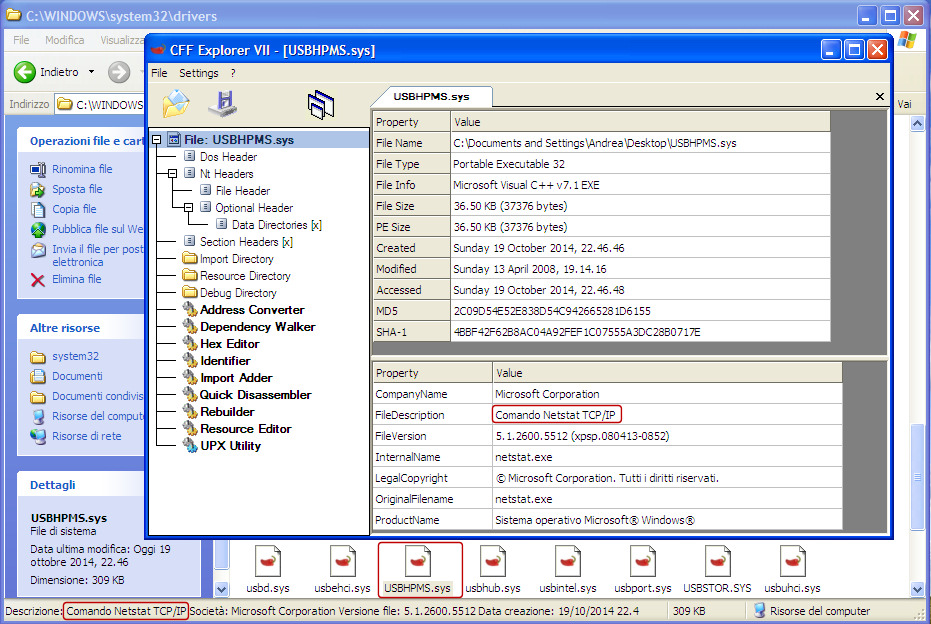

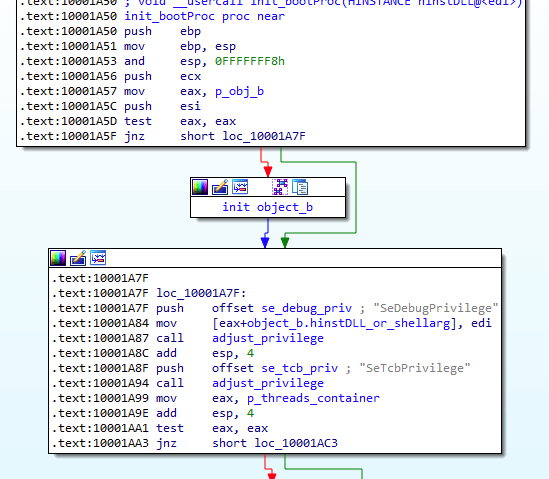

Lancefly también tiene acceso a una versión actualizada del ZXShell RootKit, documentado por primera vez por Cisco en 2014. Este RootKit, cuyo código fuente está disponible públicamente, permite recopilar datos confidenciales de los sistemas infectados y ha sido asociado con actores chinos como APT17 (Aurora Panda) y APT27 (Budworm o Emissary Panda).

La nueva versión del RootKit utilizada por Lancefly es más pequeña y tiene funciones adicionales, incluyendo la capacidad de deshabilitar software antivirus. Cabe destacar que el certificado ZXShell RootKit está firmado por «Wemade Entertainment Co. Ltd», empresa que ha sido asociada con APT41 (Winnti) por Mandiant en 2019.

Otras herramientas empleadas por Lancefly

Lancefly ha hecho uso de otras herramientas maliciosas como Plugx y su sucesor Shadowpad. Este último es una plataforma de malware modular compartida privadamente entre múltiples actores patrocinados por el estado chino desde 2015. Sin embargo, el certificado y el intercambio de herramientas son prácticas comunes entre los grupos ciberdelincuentes patrocinados por el estado chino, lo que dificulta la identificación de un grupo de ataque específico.

A pesar de que Merdoor ha existido durante varios años, parece que solo se ha utilizado en un pequeño número de ataques durante ese período. Symantec señala que este uso cauteloso de la herramienta podría indicar un intento por parte de Lancefly de mantener su actividad oculta.

Conclusión: La amenaza de Lancefly

Lancefly representa una amenaza significativa en el ciberespacio, especialmente en el sur y sureste asiático. A través de una campaña altamente dirigida, el grupo ha infiltrado con éxito los sectores gubernamentales, de aviación, educación y telecomunicaciones, utilizando herramientas avanzadas como Merdoor y ZXShell RootKit.

El uso prudente y selectivo de estas herramientas sugiere una estrategia sofisticada y un profundo deseo de permanecer bajo el radar. A pesar de que la identidad exacta de los actores detrás de Lancefly sigue siendo incierta, la conexión con herramientas y tácticas asociadas con actores chinos patrocinados por el estado es evidente.

El ciberespacio se ha convertido en un campo de batalla para la recopilación de inteligencia, y Lancefly es un participante activo. La vigilancia y la defensa contra estas amenazas son esenciales para proteger la infraestructura vital y los datos sensibles.