El Troyano Bancario Medusa Vuelve a la Carga

El troyano bancario Medusa para Android ha reaparecido tras casi un año de baja actividad en campañas dirigidas a Francia, Italia, Estados Unidos, Canadá, España, Reino Unido y Turquía.

Desde mayo, se ha detectado una nueva actividad con variantes más compactas que requieren menos permisos y con características mejoradas para iniciar transacciones directamente desde el dispositivo comprometido.

Características del Troyano

También conocido como TangleBot, Medusa es una operación de malware como servicio (MaaS) descubierto en 2020.

Este malware ofrece funciones de registro de teclas, control de pantalla y manipulación de SMS.

Aunque comparte el nombre, es diferente de la banda de ransomware y del botnet basado en Mirai para ataques DDoS.

Campañas Recientes

Las campañas recientes fueron descubiertas por el equipo de inteligencia de amenazas de la empresa de gestión de fraudes en línea Cleafy.

Ellos informan que las variantes del malware son más ligeras, necesitan menos permisos y tienen funciones de superposición de pantalla completa y captura de pantalla.

La primera evidencia de las variantes recientes de Medusa es de julio de 2023.

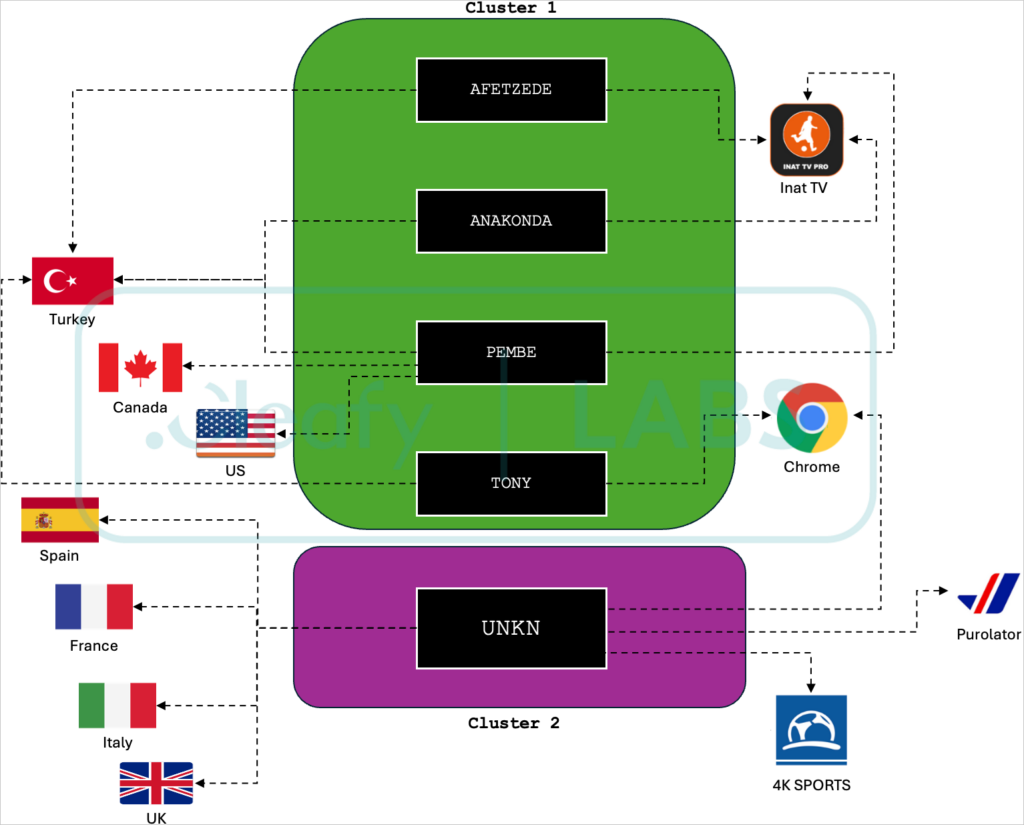

Se han identificado 24 campañas que utilizan este malware, y se atribuyen a cinco botnets diferentes: UNKN, AFETZEDE, ANAKONDA, PEMBE y TONY.

Los atacantes utilizan aplicaciones dropper falsas, como un navegador Chrome falso, una app de conectividad 5G y una app de streaming falsa llamada 4K Sports, aprovechando la celebración del campeonato UEFA EURO 2024.

Estructura Centralizada

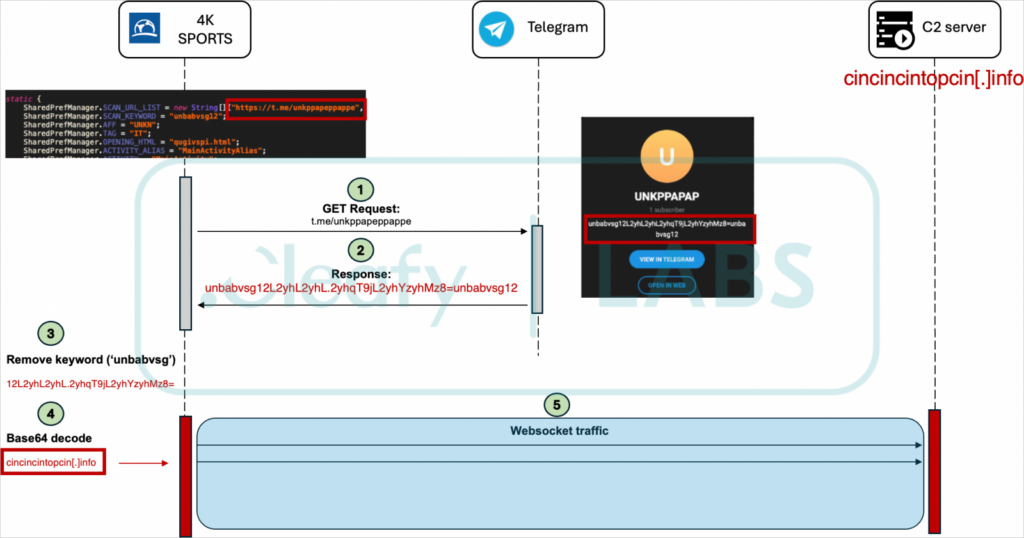

Todas las campañas y botnets están gestionadas por la infraestructura central de Medusa, que obtiene dinámicamente las URLs para el servidor de comando y control (C2) desde redes sociales públicas.

Medusa Malware en Dispositivos Android

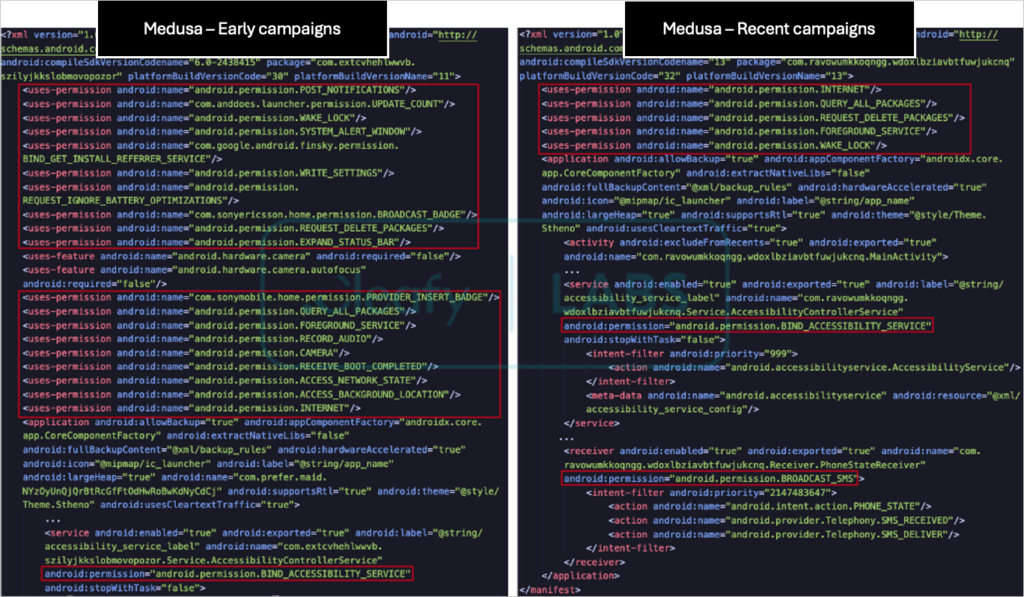

Los autores del malware Medusa han adaptado su estrategia para disminuir su huella en los dispositivos comprometidos, solicitando solo un pequeño conjunto de permisos. Sin embargo, todavía requieren los Servicios de Accesibilidad de Android.

El malware mantiene su capacidad de acceder a la lista de contactos de la víctima y enviar SMS, un método clave de distribución. El análisis de Cleafy muestra que los autores del malware han eliminado 17 comandos de la versión anterior y agregado cinco nuevos.

Nuevos Comandos

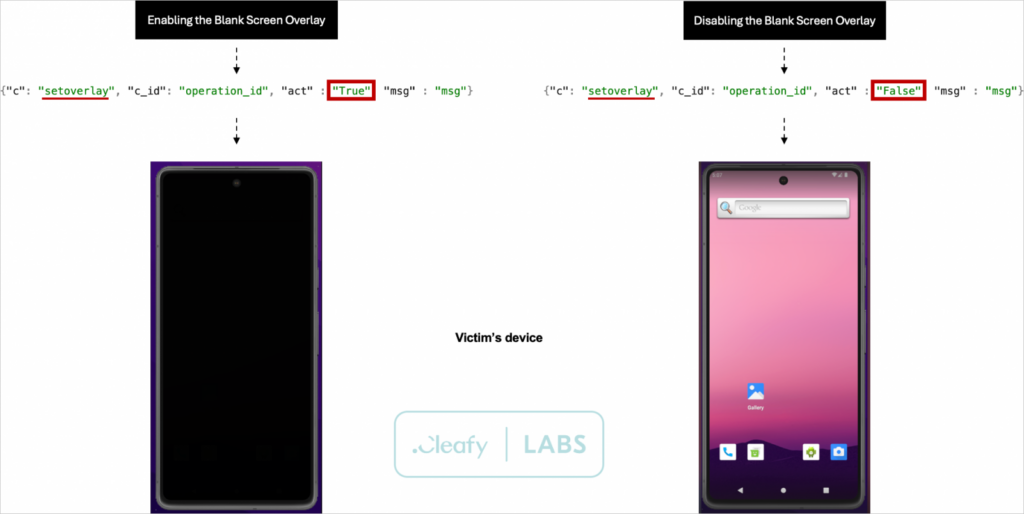

Uno de los comandos más destacados es ‘setoverlay, ‘ que permite a los atacantes remotos realizar acciones engañosas, como hacer que el dispositivo parezca bloqueado o apagado para ocultar actividades maliciosas.

También se ha añadido la capacidad de capturar pantallazos, lo que ofrece a los atacantes una nueva manera de robar información sensible de los dispositivos infectados.

Expansión y Mayor Sigilo

La operación del troyano bancario Medusa parece estar ampliando su alcance y volviéndose más sigilosa, preparando el terreno para un despliegue más masivo y un mayor número de víctimas.

Aunque Cleafy no ha observado aplicaciones droppers en Google Play, con el aumento de cibercriminales uniéndose al MaaS, se espera que las estrategias de distribución se diversifiquen y se vuelvan más sofisticadas.