Introducción

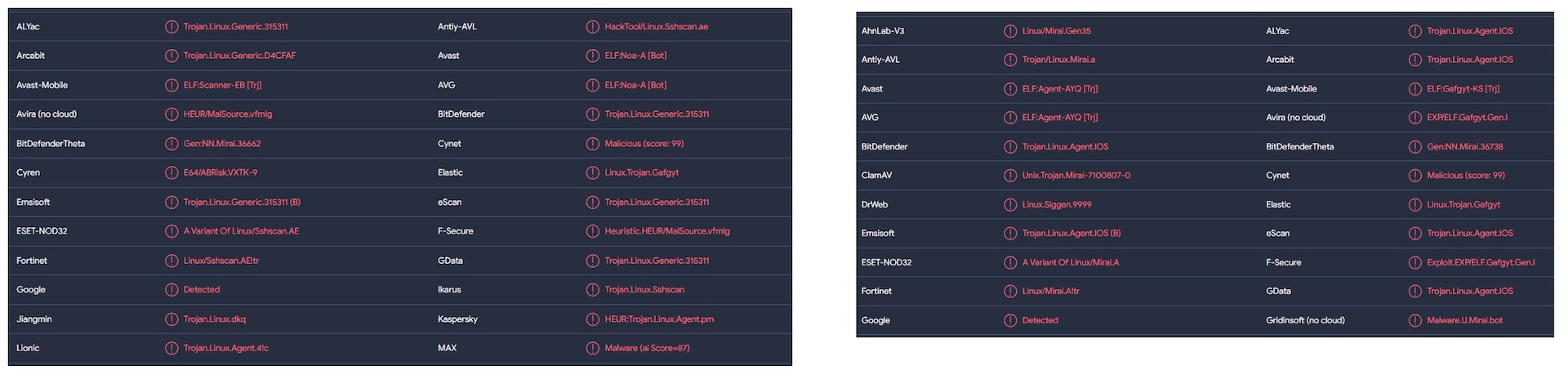

Recientemente, los investigadores de seguridad han descubierto una nueva variante de botnet basada en Mirai, llamada NoaBot, que está generando preocupación en el ámbito de la ciberseguridad.

NoaBot se distingue por su capacidad para enmascarar sus actividades y utilizar los recursos informáticos de los dispositivos infectados para la minería de criptomonedas.

El Surgimiento de Mirai

Mirai ganó notoriedad en 2016 por realizar ataques de denegación de servicio distribuido (DDoS) que paralizaron importantes secciones de Internet.

Tras la filtración de su código fuente, diversos grupos criminales incorporaron Mirai en sus campañas, apuntando a servidores Linux, enrutadores, cámaras web y otros dispositivos del Internet de las Cosas (IoT) para infectar a otros dispositivos vulnerables.

Esta capacidad de auto-replicación clasifica a Mirai como un gusano.

NoaBot: Una Nueva Variante de Gusano

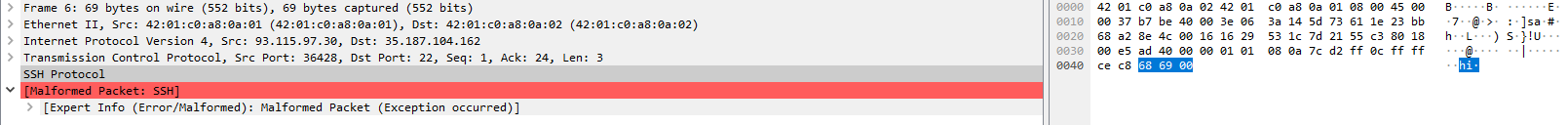

A diferencia de sus predecesores, NoaBot apunta a contraseñas débiles en conexiones SSH en lugar de Telnet.

Este gusano instala software de minería de criptomonedas en lugar de lanzar ataques DDoS. Utilizando los recursos informáticos, la electricidad y el ancho de banda de las víctimas, los atacantes generan monedas digitales.

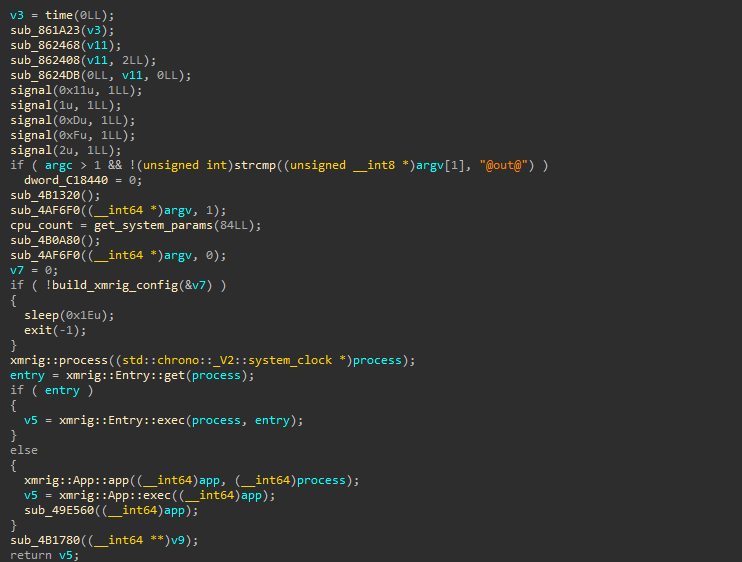

El criptominero utilizado por NoaBot es una versión modificada de XMRig, otro malware de código abierto.

Evolución de NoaBot

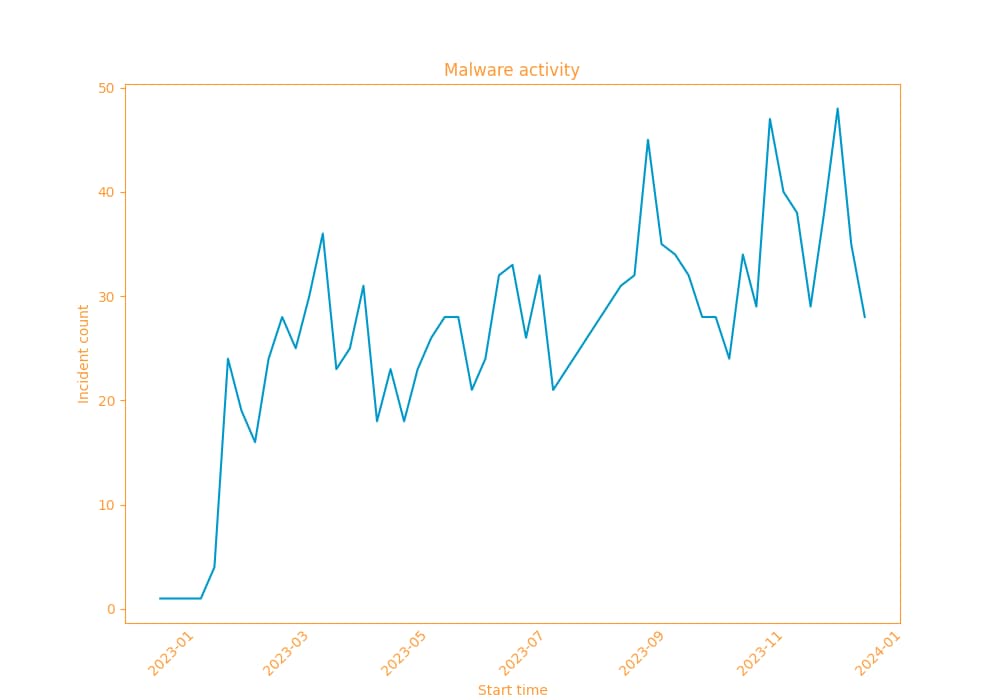

Los investigadores de Akamai han estado monitoreando NoaBot durante el último año utilizando un honeypot que imita dispositivos Linux reales. Han observado ataques originados de 849 direcciones IP distintas, indicando una infección generalizada.

La actividad de NoaBot ha sido constante durante el último año. A pesar de parecer una variante de Mirai y XMRig, sus obfuscaciones y adiciones al código fuente original demuestran las capacidades de los actores de amenazas detrás de él.

Características y Métodos de Ataque de NoaBot

NoaBot incluye un módulo propagador que utiliza un escáner SSH para buscar servidores susceptibles a ataques de fuerza bruta, con el fin de agregar una clave pública SSH en el archivo .ssh/authorized_keys para acceso remoto.

Además, puede descargar y ejecutar binarios adicionales tras una explotación exitosa o propagarse a nuevas víctimas. A diferencia de otras variantes de Mirai, NoaBot emplea tácticas de ofuscación y resulta en la implementación de una versión modificada del minero de monedas XMRig.

Configuración y Ofuscación del Minero

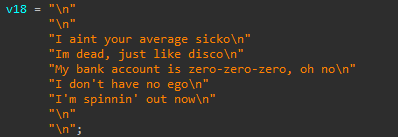

El minero es una versión menos complicada de XMRig, pero los actores de amenazas han añadido código antes de la ejecución del minero para extraer la configuración de minería.

Esto incluye el uso de un dominio cifrado para el pool de minería y una clave de paso cifrada para conectarse al pool. Curiosamente, los atacantes optaron por no modificar el código original de XMRig y en su lugar agregaron partes antes de la función principal.

Esto les permite evitar especificar una dirección de billetera, lo que dificulta el rastreo de los pagos y la estimación de la rentabilidad de la minería de criptomonedas.

Conclusiones

La aparición de NoaBot destaca el panorama en constante evolución de las amenazas a IoT. Su capacidad para infectar dispositivos Linux, ocultar sus actividades y aprovechar recursos informáticos para la minería de criptomonedas representa un riesgo significativo.

A medida que los dispositivos IoT continúan proliferando, es crucial que los usuarios y fabricantes prioricen las medidas de seguridad y permanezcan vigilantes ante estas amenazas sofisticadas.

La lucha contra el malware y gusanos como NoaBot requiere investigación constante, colaboración y estrategias de defensa proactivas para proteger la integridad de nuestro mundo interconectado