Ataque de phishing: un panorama general

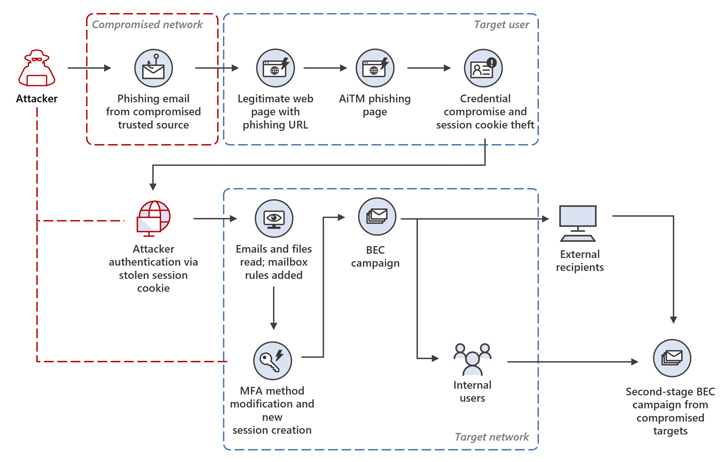

Microsoft ha revelado que las organizaciones de servicios financieros y bancarios son el objetivo de un nuevo ataque de phishing y de compromiso del correo electrónico empresarial. Estos incluyen múltiples etapas y un adversario en el medio (AitM).

El ataque provino de un proveedor de confianza comprometido y se transformó en una serie de ataques AitM, según se divulgó en un informe el jueves. Microsoft, que sigue el grupo de atacantes bajo el nombre emergente de Storm-1167, destacó el uso de proxy indirecto para llevar a cabo el ataque.

Esto permitió a los atacantes adaptar las páginas de phishing a sus objetivos y realizar el robo de cookies de sesión, subrayando la continua sofisticación de los ataques AitM.

La manera de operar es diferente a otras campañas de AitM donde las páginas de señuelo actúan como un proxy inverso para recolectar las credenciales y TOTP introducidas por las víctimas.

«El atacante presentó a los objetivos un sitio web que imitaba la página de inicio de sesión de la aplicación objetivo, como en los ataques de phishing tradicionales, alojado en un servicio en la nube», explicó Microsoft.

«La mencionada página de inicio de sesión contenía recursos cargados desde un servidor controlado por el atacante, que iniciaba una sesión de autenticación con el proveedor de autenticación de la aplicación objetivo utilizando las credenciales de la víctima».

Los detalles del ataque de phishing y cómo protegerse

Las cadenas de ataque comienzan con un correo electrónico de phishing que apunta a un enlace. Al hacer clic en él, la víctima es redirigida a una página de inicio de sesión falsa de Microsoft y se le pide que introduzca sus credenciales y TOTPs.

Las contraseñas y cookies de sesión recogidas se utilizan luego para suplantar al usuario y obtener acceso no autorizado al correo electrónico a través de un ataque de repetición.

Este acceso se utiliza para obtener correos electrónicos sensibles y orquestar un ataque BEC. Además, se añade un nuevo método de autenticación de dos factores basado en SMS a la cuenta objetivo para poder iniciar sesión con las credenciales robadas sin llamar la atención.

Se dice que el atacante inició una campaña masiva de spam, enviando más de 16,000 correos electrónicos a los contactos del usuario comprometido. Tanto dentro como fuera de la organización, así como a listas de distribución.

Se observó que el adversario tomaba medidas para minimizar la detección y establecer la persistencia al responder a los correos electrónicos entrantes. Luego toma medidas para eliminarlos del buzón de correo.

Finalmente, los receptores de los correos electrónicos de phishing son el objetivo de un segundo ataque AitM para robar sus credenciales e iniciar otra campaña de phishing desde el buzón de correo de uno de los usuarios cuya cuenta fue hackeada como resultado del ataque AitM.

«Este ataque muestra la complejidad de las amenazas AitM y BEC, que abusan de las relaciones de confianza entre proveedores, suministradores y otras organizaciones asociadas con la intención de cometer fraude financiero», añadió la compañía.

Asegúrate de descubrir las vulnerabilidades no aprovechadas en tu ecosistema de API y toma medidas proactivas para tener una seguridad sólida.

Leer también: Autenticación: Microsoft Avanza Hacia Mayor Seguridad