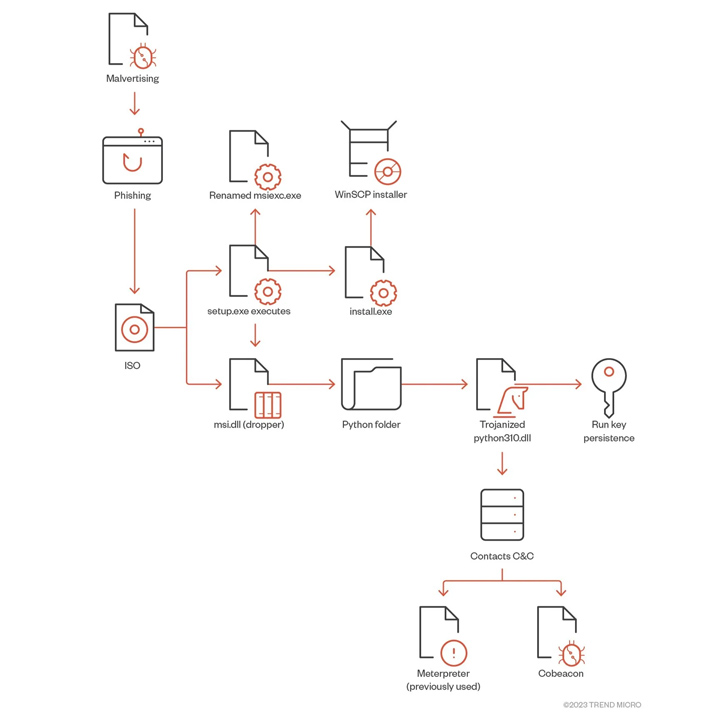

Los actores de amenazas vinculados al ransomware BlackCat están empleando tácticas de publicidad maliciosa, conocidas como malvertising, para distribuir instaladores maliciosos de la aplicación de transferencia de archivos WinSCP, según los recientes hallazgos de los investigadores de Trend Micro.

Este método implica el uso de técnicas de envenenamiento SEO para propagar malware a través de anuncios en línea, específicamente aprovechando páginas web clonadas de organizaciones legítimas. En este caso, el escenario involucra una página web replicada de la popular aplicación WinSCP, una aplicación de código abierto de Windows utilizada para la transferencia de archivos.

El modus operandi del malvertising consiste en secuestrar palabras clave seleccionadas para mostrar anuncios falsos en las páginas de resultados de búsqueda de Bing y Google, con el objetivo de redirigir a los usuarios desprevenidos a sitios comprometidos. Los usuarios que buscan aplicaciones como WinSCP son engañados para que descarguen malware. En este caso, el malware es una puerta trasera que contiene un Beacon de Cobalt Strike, que se conecta a un servidor remoto para operaciones de seguimiento.

La puerta trasera de Cobalt Strike se usa para descargar programas para realizar reconocimiento, enumeración mediante PowerView, movimiento lateral a través de PsExec, eludir el software antivirus con KillAV BAT y filtrar datos de clientes con el cliente PuTTY Secure Copy. Los actores de amenazas también emplean la herramienta de evasión de defensa Terminator para manipular el software de seguridad a través de un ataque Bring Your Own Vulnerable Driver (BYOVD).

En la cadena de ataque detallada por Trend Micro, los actores de la amenaza obtuvieron privilegios de administrador de alto nivel para realizar actividades post-explotación e intentaron establecer persistencia utilizando herramientas de administración y monitoreo remoto, como AnyDesk, además de acceder a servidores de respaldo.

Este desarrollo es solo el último ejemplo de cómo los actores de amenazas aprovechan plataformas publicitarias, como Google Ads, para servir malware. En noviembre de 2022, Microsoft reveló una campaña de ataque que empleaba el servicio de publicidad para desplegar BATLOADER, el cual posteriormente se usaba para desatar el ransomware Royal.

Además, se observa la aparición del ransomware Akira, que apareció por primera vez en marzo de 2023 y desde entonces ha ampliado su objetivo a sistemas Linux. Los investigadores de la empresa checa de ciberseguridad Avast sugieren similitudes entre Akira y Conti v2, lo que puede indicar que los autores de Akira se inspiraron en las fuentes filtradas de Conti. Avast no reveló cómo descifró el algoritmo de encriptación del ransomware, pero ha lanzado un descifrador gratuito para ayudar a las víctimas a recuperar sus datos sin tener que pagar a los operadores.

A pesar de la naturaleza volátil del ecosistema del cibercrimen, donde los actores nefastos van y vienen y los esquemas financieros cambian de nombre, se disuelven o se asocian, el ransomware se mantiene como una amenaza constante. Una de las apariciones más recientes en este campo es un nuevo grupo de ransomware como servicio (RaaS) llamado Rhysida, que ha dirigido sus ataques principalmente a los sectores de educación, gobierno, manufactura y tecnología en Europa occidental, América del Norte y del Sur y Australia.