Indice

Presentación de Stealth Soldier: Una nueva amenaza cibernética

En el Norte de África, se están llevando a cabo una serie de ataque de malware de espionaje altamente dirigidos que implican el uso de un nuevo backdoor personalizado conocido como «Stealth Soldier».

Esta amenaza cibernética, no documentada previamente, se centra principalmente en operar funciones de vigilancia como la exfiltración de archivos, grabación de pantalla y micrófono, registro de teclas y robo de información del navegador, según un informe técnico de la empresa de ciberseguridad Check Point.

La operación, aún en marcha, se caracteriza por el uso de servidores de comando y control (C&C) que imitan sitios web del Ministerio de Asuntos Exteriores de Libia. Los primeros artefactos asociados con la campaña datan de octubre de 2022.

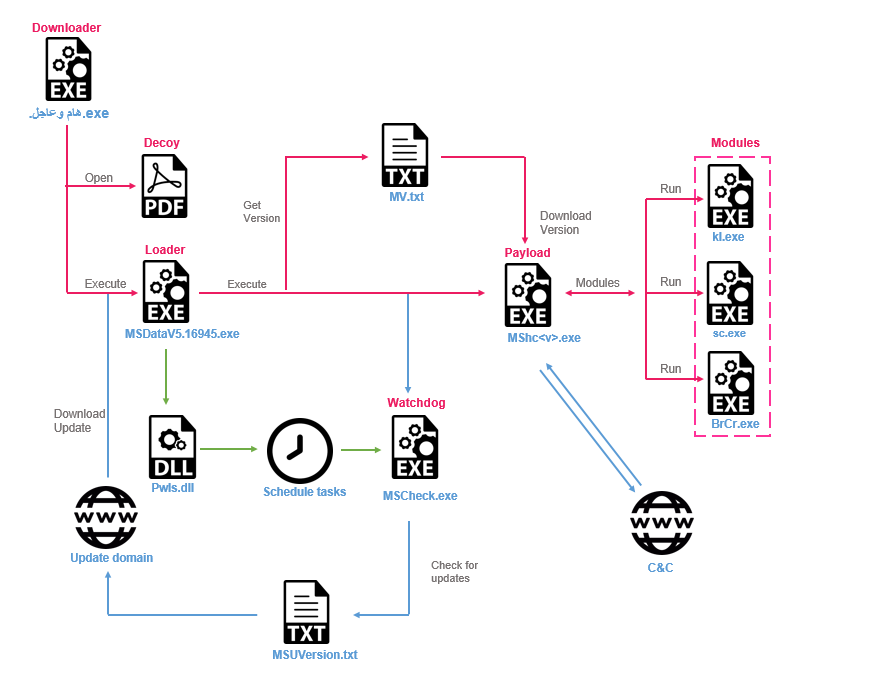

Los ataques comienzan cuando los objetivos potenciales descargan falsos binarios de descarga que se distribuyen a través de ataques de ingeniería social. Estos actúan como un canal para recuperar Stealth Soldier, mientras simultáneamente muestran un archivo PDF vacío a modo de señuelo.

El implante modular personalizado, que se cree que se usa de forma esporádica, permite capacidades de vigilancia al recopilar listados de directorios y credenciales de navegador, registrar pulsaciones de teclas, grabar audio del micrófono, tomar capturas de pantalla, cargar archivos y ejecutar comandos de PowerShell.

Evolución y posible reaparición del actor de amenaza

Según Check Point, el malware usa diferentes tipos de comandos: algunos son plugins que se descargan del servidor C&C y otros son módulos dentro del mismo malware.

Se han descubierto tres versiones de Stealth Soldier, lo que indica que sus operadores lo están manteniendo activamente. Algunos de los componentes ya no están disponibles para su recuperación, pero se dice que los plugins de captura de pantalla y robo de credenciales de navegador se han inspirado en proyectos de código abierto disponibles en GitHub.

Además, la infraestructura de Stealth Soldier muestra similitudes con la infraestructura asociada a otra campaña de phishing llamada «Eye on the Nile», que se dirigió a periodistas y activistas de derechos humanos egipcios en 2019.

Este desarrollo señala la «primera posible reaparición de este actor de amenaza» desde entonces, sugiriendo que el grupo está orientado hacia la vigilancia de objetivos egipcios y libios.

«Dada la modularidad del malware y el uso de múltiples etapas de infección, es probable que los atacantes continúen evolucionando sus tácticas y técnicas y desplieguen nuevas versiones de este malware en un futuro cercano», advirtió Check Point.

Los comentarios están cerrados.