Ataque de Storm-0558 contra Azure AD

Un enigmático actor malicioso conocido como Storm-0558 ha logrado violar la seguridad de dos docenas de organizaciones. Su arma: una clave de firma de consumidor de cuenta de Microsoft (MSA) inactiva que ha permitido la falsificación de tokens de Azure Active Directory (Azure AD). El método que permitió al actor adquirir la clave es, actualmente, objeto de intensas investigaciones.

La Explotación de una Vulnerabilidad Oculta

Una falla de validación en el código fuente de Microsoft fue la puerta abierta que Storm-0558 necesitaba. Aunque la clave que logró adquirir estaba destinada únicamente para cuentas MSA, este fallo permitió que la clave también fuera usada para firmar tokens de Azure AD. Aún no está claro si el problema se explotó como una vulnerabilidad de «día cero».

Un Amplio Alcance y Objetivos Cuidadosamente Elegidos

Las operaciones delictivas de Storm-0558, dirigidas a aproximadamente 25 organizaciones, incluyen entidades gubernamentales y cuentas de consumidores asociadas. El objetivo: obtener acceso no autorizado al correo electrónico y exfiltrar datos de buzones. La alarma saltó cuando el Departamento de Estado de EE.UU. detectó actividad de correo electrónico anómala relacionada con Exchange Online.

El Rastro Conduce a China

Las sospechas apuntan a que Storm-0558 es un actor de amenazas basado en China, realizando actividades cibernéticas maliciosas alineadas con el espionaje. Los objetivos son de alto perfil, incluyendo organismos gubernamentales de EE.UU. y Europa, personas relacionadas con intereses geopolíticos de Taiwán y Uyghur, empresas de medios, grupos de expertos y proveedores de equipos y servicios de telecomunicaciones.

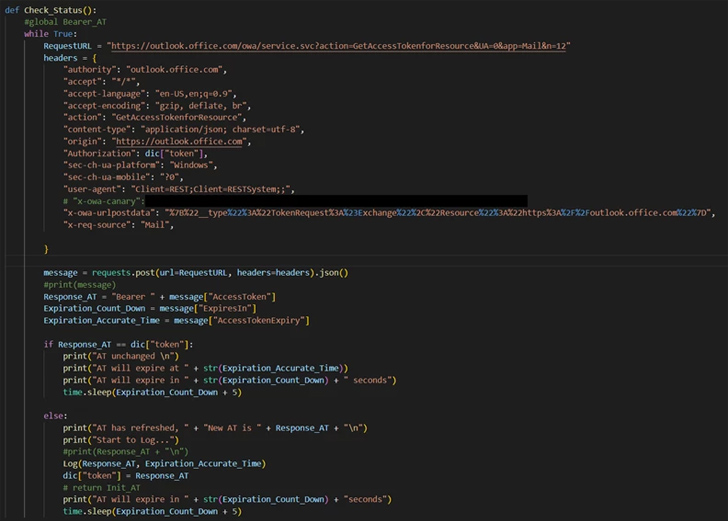

Un Actor con Recursos y Habilidades

Storm-0558 ha demostrado tener un alto grado de habilidad técnica y seguridad operativa. Su conocimiento sobre el entorno objetivo, las políticas de registro, los requisitos de autenticación, políticas y procedimientos es detallado. Los métodos utilizados varían desde phishing y explotación de vulnerabilidades de seguridad hasta la implementación de China Chopper web shell para acceso backdoor y una herramienta llamada Cigril para facilitar el robo de credenciales.

Microsoft toma el Control

Tras el descubrimiento de la campaña en junio de 2023, Microsoft ha tomado medidas para interrumpir las actividades maliciosas, fortalecer el entorno y notificar a los clientes afectados. Sin embargo, el alcance exacto de la brecha de seguridad sigue siendo incierto.

Este incidente es el más reciente de una serie de ataques cibernéticos dirigidos por actores chinos. Estos actos de ciberespionaje han llevado a cuestionar el manejo de la situación por parte de Microsoft, especialmente en lo que respecta a la accesibilidad a los registros de auditoría detallados.

La intrusión de Storm-0558 y la consecuente crisis de seguridad en las organizaciones afectadas han resaltado la continua amenaza del ciberespionaje y la necesidad de una seguridad informática cada vez más sólida.