UNC4841, un actor de amenazas que se cree que tiene vínculos con China, se ha relacionado con la explotación de una vulnerabilidad de día cero parcheada recientemente en los dispositivos Barracuda Email Security Gateway (ESG) desde octubre de 2022.

Mandiant, propiedad de Google, declaró en un informe que UNC4841 es un actor de espionaje que es «agresivo y hábil». La falla, CVE-2023-2868 (puntaje CVSS: 9.8), es una inyección remota de código que afecta a las versiones 5.1.3.001 a 9.2.0.006 debido a una validación incompleta de los archivos adjuntos en los correos electrónicos entrantes.

Barracuda abordó el problema el 20 y 21 de mayo de 2023, pero instó a los clientes a reemplazar los dispositivos independientemente del nivel de versión del parche.

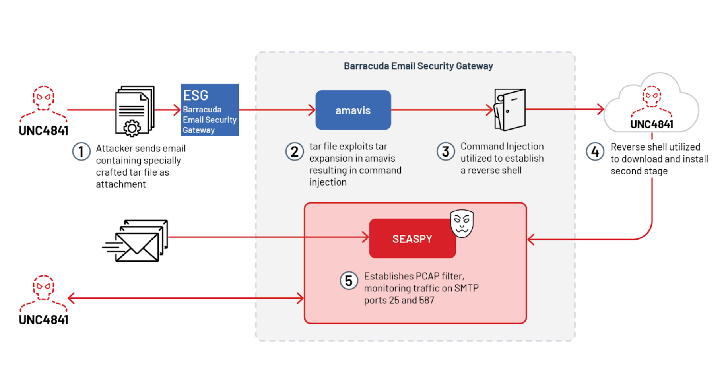

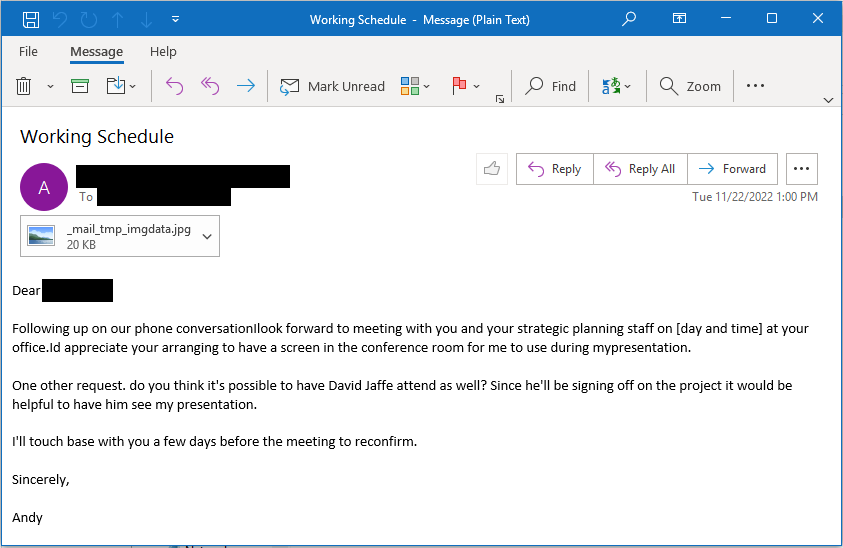

La investigación de Mandiant reveló que UNC4841 envió correos electrónicos a organizaciones víctimas que contenían archivos adjuntos TAR maliciosos que fueron diseñados para explotar el error el 10 de octubre de 2022.

Los correos electrónicos tenían señuelos genéricos con mala gramática y, en algunos casos, valores de marcador de posición, en un esfuerzo para disfrazar los mensajes como spam.

El objetivo era ejecutar una carga útil de shell inversa en los dispositivos ESG objetivo y entregar tres cepas de malware diferentes (SALTWATER, SEASIDE y SEASPY) para establecer la persistencia y ejecutar comandos arbitrarios, mientras los enmascara como módulos o servicios legítimos de Barracuda ESG.

El adversario también implementó un rootkit de kernel llamado SANDBAR, que está configurado para ocultar procesos con un nombre específico, así como versiones troyanizadas de dos módulos Barracuda Lua válidos diferentes.

Se identificaron superposiciones de código fuente entre SEASPY y una puerta trasera disponible públicamente denominada cd00r, así como entre SANDBAR y un rootkit de código abierto, lo que sugiere que el actor reutilizó las herramientas existentes para llevar a cabo su ataque.

Barracuda descubrió la actividad de UNC4841, un actor persistente capaz de modificar rápidamente su malware y usar métodos adicionales para mantener el acceso, el 19 de mayo de 2023.

El actor de amenazas se ha dirigido a organizaciones en 16 países, la mayoría de ellos ubicados en las Américas. A partir del 10 de junio de 2023, el 5 % de los dispositivos ESG activos se han visto afectados.

Mandiant cree que UNC4841 seguirá cambiando sus tácticas y herramientas para mantenerse activo. Barracuda proporciona a los clientes afectados productos de reemplazo sin costo alguno.