Los piratas informáticos aprovechan la vulnerabilidad antigua Telerik para acceder a las redes del gobierno de EE. UU.

Un grupo de piratas informáticos ha explotado una antigua vulnerabilidad de Telerik para acceder a dos redes del gobierno de EE. UU., según un aviso conjunto de la Agencia de Seguridad de Infraestructura y Ciberseguridad (CISA) y el FBI.

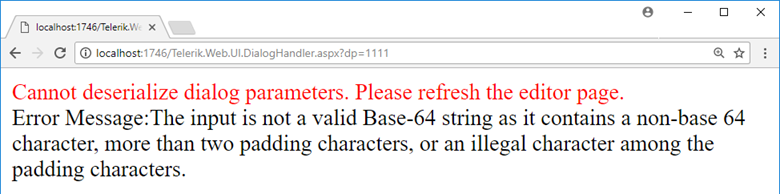

La primera brecha ocurrió en noviembre de 2022, cuando los piratas informáticos explotaron un error crítico de Telerik de 3 años para lograr la ejecución remota de código en un servidor web Microsoft IIS. Una vez que obtuvieron acceso, los piratas informáticos pudieron cargar webshells y otros archivos, y establecer persistencia en la red.

La segunda brecha ocurrió en enero de 2023, cuando los piratas informáticos explotaron una vulnerabilidad Telerik aún más antigua (CVE-2017-9248) para obtener acceso al servidor web Microsoft IIS de una agencia federal diferente. Esta vulnerabilidad tenía casi 6 años y un exploit de prueba de concepto estaba disponible públicamente desde enero de 2018.

En ambos casos, los piratas informáticos utilizaron un ataque de fuerza bruta para obtener acceso a la interfaz de usuario de Telerik para el componente ASP.NET AJAX Document Manager. Una vez que se infiltraron en el sistema, cargaron scripts maliciosos, eliminaron archivos confidenciales y cargaron webshells en la puerta trasera y accedieron al servidor de forma remota.

CISA no pudo detectar ninguna escalada de privilegios, movimiento lateral o exfiltración de datos. Sin embargo, la presencia de webshells y cargas de archivos indicaba que los atacantes tenían el potencial de causar más daño.

Es esencial parchear el software con regularidad para evitar este tipo de incidentes. El martes de parches de junio trajo una serie de correcciones críticas para el software de Microsoft, VMware, Fortinet, Adobe y SAP. Además, Google lanzó una actualización de Chrome con una vulnerabilidad crítica y CISA identificó seis vulnerabilidades críticas de ICS.

Los delincuentes también se están aprovechando de la situación haciéndose pasar por investigadores de seguridad legítimos y difundiendo repositorios maliciosos en GitHub y Twitter que afirman ser exploits de prueba de concepto para vulnerabilidades de día cero. Sin embargo, estos son en realidad malware que infectan máquinas con Windows y Linux. Los investigadores de VulnCheck informaron estas estafas a GitHub, que las eliminó.

El malware como servicio (MaaS) se ha vuelto cada vez más popular en los últimos años, siendo el ransomware el tipo de malware más extendido. Según los investigadores de Kaspersky, el ransomware representó el 58 % de todas las familias de malware entre 2015 y 2022, mientras que los ladrones de información representaron el 24 %. El 18 por ciento restante se dividió entre botnets, cargadores y puertas traseras. Sin embargo, los ladrones de información fueron las familias mencionadas con más frecuencia en las comunidades de la web oscura.

Además, VulnCheck publicó recientemente un blog sobre un atacante que creó varias cuentas falsas en GitHub y Twitter para propagar malware. Las cuentas incluían imágenes de perfil de un empleado de Rapid7 y vulnerabilidades etiquetadas para productos populares como Chrome, Exchange, Discord, Signal y WhatsApp. El binario de Windows tuvo una alta tasa de detección en VirusTotal, pero el binario de Linux fue más sigiloso.

Cómo protegerse

- Mantenga su software actualizado. Los proveedores de software publican actualizaciones de seguridad para parchear las vulnerabilidades que los piratas informáticos podrían aprovechar. Es importante instalar estas actualizaciones tan pronto como estén disponibles.

- Utilice un cortafuegos y un software antivirus. Un firewall puede ayudar a proteger su computadora del acceso no autorizado, y el software antivirus puede ayudar a detectar y eliminar malware.

- Tenga cuidado con los sitios web que visita y los archivos que descarga. Solo visite sitios web en los que confíe y solo descargue archivos de fuentes confiables.

- Utilice contraseñas seguras y cámbielas periódicamente. Una contraseña segura tiene al menos 12 caracteres e incluye una combinación de letras mayúsculas y minúsculas, números y símbolos. Debe cambiar sus contraseñas regularmente, especialmente si sospecha que su cuenta ha sido comprometida.

- Esté al tanto de las últimas amenazas de ciberseguridad. Manténgase actualizado sobre las últimas amenazas de ciberseguridad leyendo blogs y boletines de seguridad. También puede registrarse para recibir alertas de seguridad de sus proveedores de software.

Siguiendo estos consejos, puede ayudar a protegerse de los ciberataques.