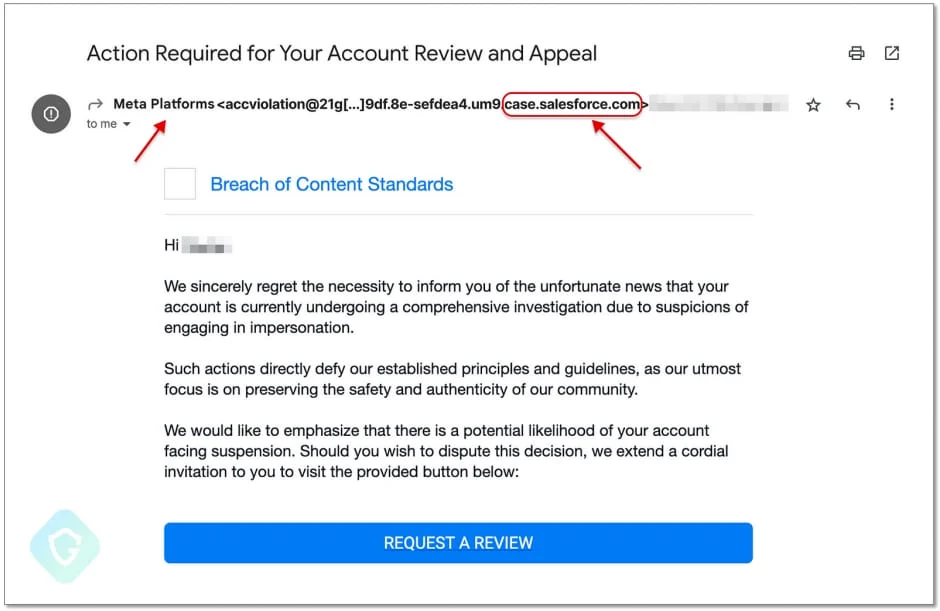

En un reciente ataque de phishing dirigido a cuentas de Facebook, los hackers aprovecharon una vulnerabilidad zero-day en los servicios de correo electrónico y servidores SMTP de Salesforce.

Este sofisticado ataque fue descubierto por los analistas de Guardio Labs, Oleg Zaytsev y Nati Tal, quienes informaron de la vulnerabilidad desconocida a Salesforce y ayudaron en el proceso de remediación.

Los atacantes utilizaron una falla denominada «PhishForce» para eludir las salvaguardas de verificación de remitente de Salesforce y las peculiaridades de la plataforma de juegos web de Facebook para enviar en masa correos electrónicos de phishing.

La ventaja de utilizar un gateway de correo electrónico de renombre como Salesforce para distribuir estos correos es que permite evadir las reglas de filtrado y los gateways de correo electrónico seguros, asegurando que los correos maliciosos lleguen a la bandeja de entrada del objetivo.

Sin embargo, los problemas descubiertos en la plataforma de juegos de Facebook aún persisten, ya que los ingenieros de Meta aún están tratando de descubrir por qué las mitigaciones existentes no lograron detener los ataques.

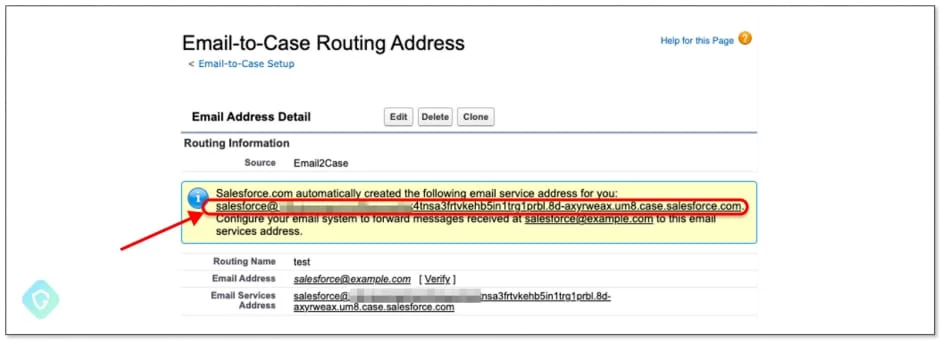

El CRM de Salesforce permite a los clientes enviar correos electrónicos como su propia marca utilizando dominios personalizados que la plataforma debe verificar primero.

Esto protege a los clientes de enviar correos electrónicos a través de Salesforce como otras marcas que no tienen permiso para suplantar. Sin embargo, Guardio Labs dice que los atacantes descubrieron una forma de explotar la función «Email-to-Case» de Salesforce, que las organizaciones utilizan para convertir los correos electrónicos entrantes de los clientes en tickets accionables para sus equipos de soporte.

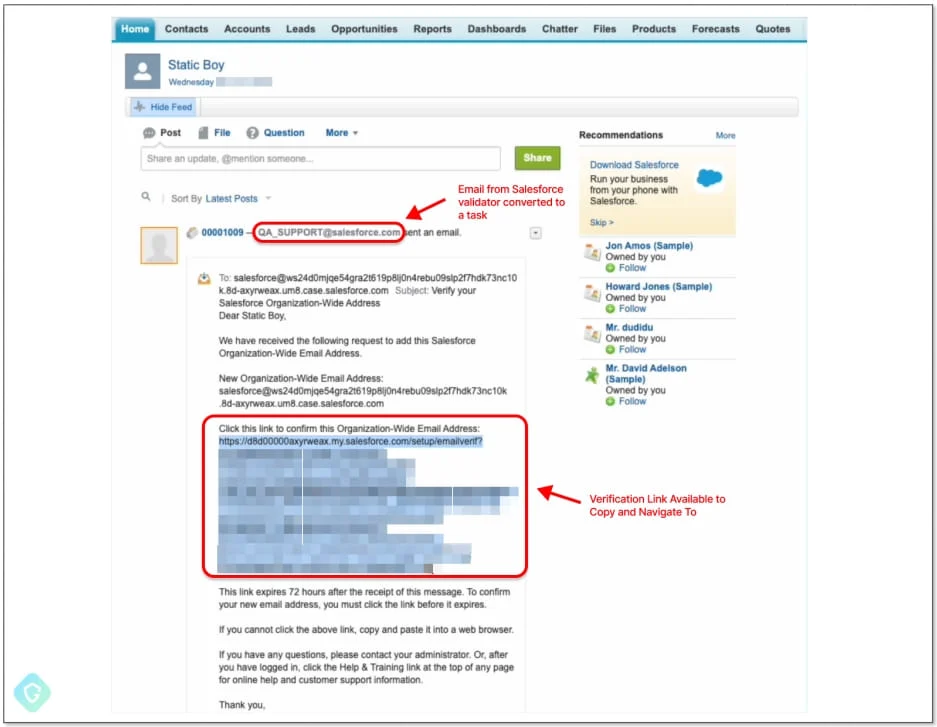

Específicamente, los atacantes configuraron un nuevo flujo «Email-to-Case» para tomar control de una dirección de correo electrónico generada por Salesforce, luego crearon una nueva dirección de correo electrónico entrante en el dominio «salesforce.com».

Este proceso les permitió utilizar su dirección de correo electrónico de Salesforce para enviar mensajes a cualquier persona, eludiendo tanto las protecciones de verificación de Salesforce como cualquier otro filtro de correo electrónico y sistemas anti-phishing en su lugar.

El objetivo del kit de phishing empleado en esta campaña es robar las credenciales de la cuenta de Facebook, incluso cuenta con mecanismos para eludir la autenticación de dos factores.

Después de confirmar los problemas replicando la creación de una dirección con la marca Salesforce capaz de diseminar correos electrónicos de phishing, Guardio Labs notificó al proveedor de su descubrimiento el 28 de junio de 2023.

Salesforce reprodujo la vulnerabilidad y resolvió el problema exactamente un mes después, el 28 de julio de 2023.

En cuanto al abuso de «apps.facebook.com», Guardio Labs señala que debería ser imposible para los atacantes crear el lienzo del juego utilizado como página de aterrizaje, ya que Facebook retiró esta plataforma en julio de 2020.

Sin embargo, las cuentas heredadas que utilizaron la plataforma antes de su desaparición todavía tienen acceso, y es posible que los actores de amenazas estén pagando una prima por esas cuentas en la web oscura.

Meta eliminó las páginas infractoras tras el informe de Guardio Labs; sin embargo, sus ingenieros aún están investigando por qué las protecciones existentes no lograron detener los ataques.

A medida que los actores de phishing continúan explorando todas las oportunidades de abuso potencial en los proveedores de servicios legítimos, las nuevas brechas de seguridad amenazan constantemente con exponer a los usuarios a riesgos severos.

Por lo tanto, es esencial no confiar únicamente en las soluciones de protección de correo electrónico, y también escudriñar cada correo electrónico que llega a su bandeja de entrada, buscar inconsistencias y verificar todas las afirmaciones hechas en esos mensajes.