Tabla de Contenidos:

Que es Burp Suite?

Burp Suite es una plataforma de pruebas de seguridad de aplicaciones web que se usa para identificar vulnerabilidades de seguridad. Consta de diferentes herramientas, como un escáner de seguridad, un proxy de interceptación, un rastreador de sitio y más. Esta guía te ayudará a entender cómo interactuar con Burp Suite y usar sus herramientas básicas.

Como instalar Burp Suite?

Puedes descargar Burp Suite desde el sitio web oficial de PortSwigger. Hay versiones disponibles para Windows, macOS y Linux. Una vez que lo hayas descargado, sigue las instrucciones para instalarlo en tu sistema.

Configurar el Proxy de Interceptación

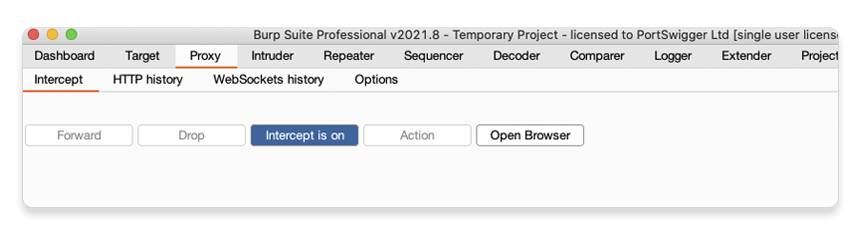

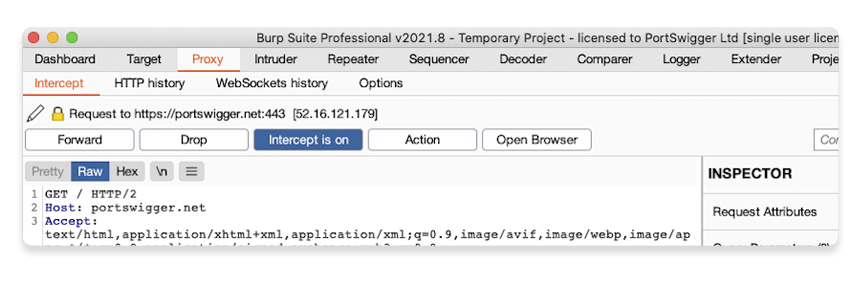

Una vez que hayas instalado Burp Suite, inícialo y ve a la pestaña «Proxy» y luego a la sub-pestaña «Options». Asegúrate de que el proxy de interceptación esté en escucha (generalmente en localhost:8080).

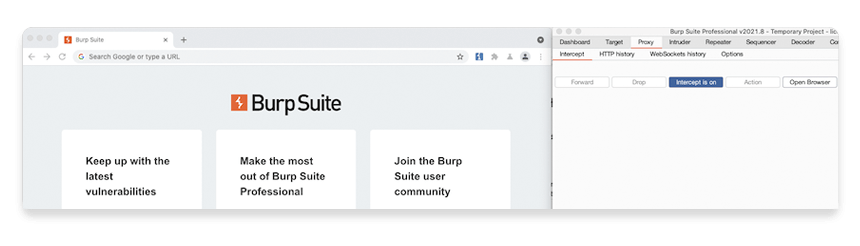

También necesitarás configurar tu navegador para que use este proxy. Puedes dar clic en «Open Browser» y esto iniciara tu navegador predeterminado.

Activar la Intercepción

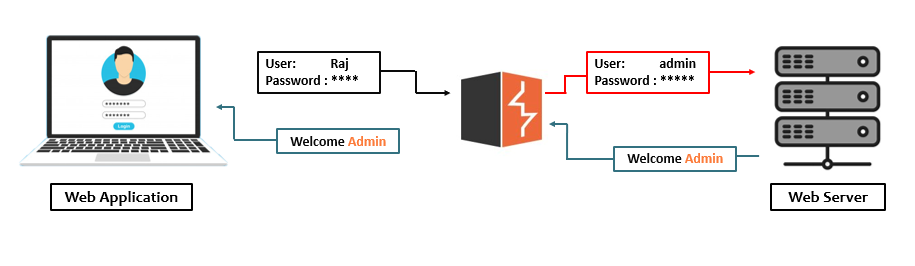

Ahora, en la sub-pestaña «Intercept» dentro de «Proxy», puedes activar y desactivar la intercepción de paquetes. Cuando está activada, puedes ver y modificar las solicitudes y respuestas HTTP entre tu navegador y el servidor web.

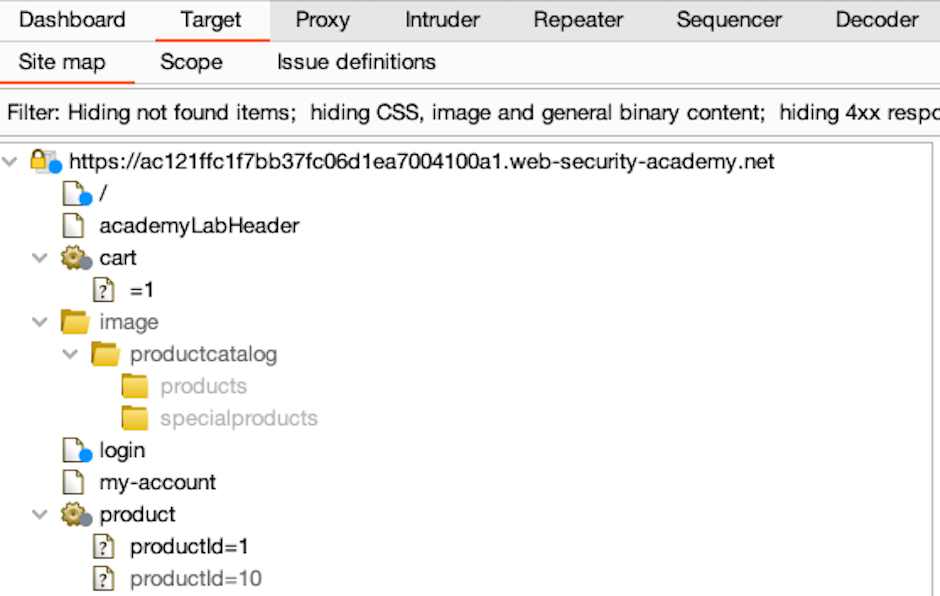

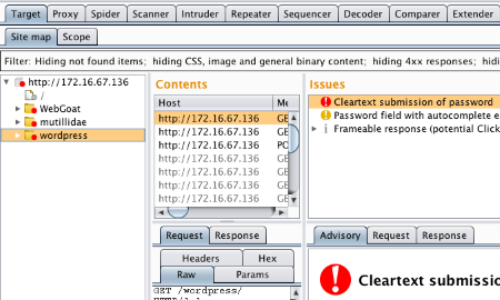

Uso del Rastreador de Sitio

Ve a la pestaña «Target» y luego a la sub-pestaña «Site Map». Aquí puedes ver todas las URL que has visitado. Puedes hacer clic derecho en cualquier URL para ver y modificar las solicitudes y respuestas, enviarlas a otras herramientas de Burp, etc.

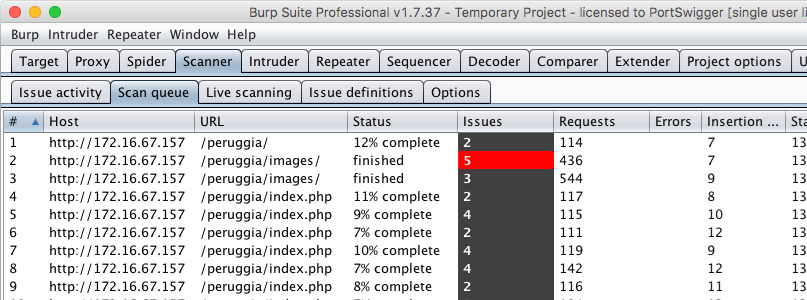

Realizar un Escaneo de Seguridad

En la pestaña «Scanner», puedes configurar y realizar escaneos de seguridad automatizados en las aplicaciones web. Estos pueden identificar una variedad de vulnerabilidades de seguridad.

Vulnerabilidades que se pueden Explotar con Burp Suite

Burp Suite es una herramienta de pruebas de penetración que se utiliza para identificar y explotar vulnerabilidades en aplicaciones web. Las siguientes son algunas de las vulnerabilidades más comunes que puedes identificar y explorar con Burp Suite para fines educativos. Cabe recordar que estas pruebas de penetración solo deben realizarse en entornos controlados y seguros, y solo en sistemas para los que tienes permiso explícito para probar.

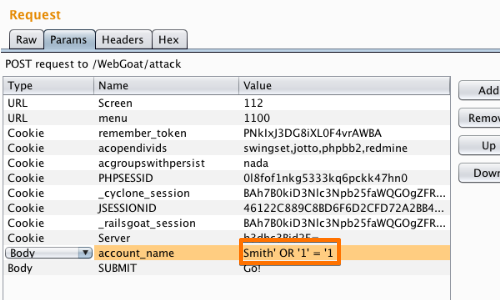

1. Inyección SQL

La inyección SQL ocurre cuando un atacante puede insertar consultas SQL malintencionadas en una entrada de usuario que se ejecuta directamente en la base de datos. Puedes usar Burp Suite para probar esta vulnerabilidad:

- Usa el «Intercept Proxy» para interceptar una solicitud que incluya entrada de usuario, como un formulario de inicio de sesión.*

- Modifica el valor de la entrada para incluir una carga útil de inyección SQL, como:

' OR '1'='1Observa si la aplicación se comporta de una manera que indica que la consulta SQL se ejecutó con éxito.

2. Cross-Site Scripting (XSS)

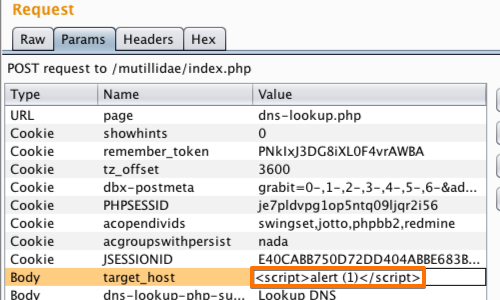

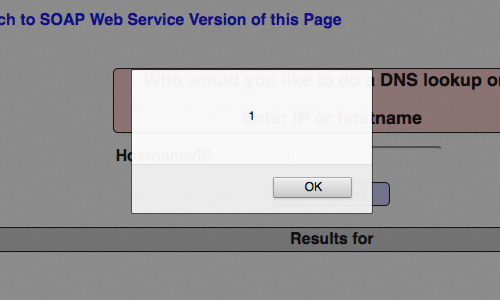

XSS ocurre cuando un atacante puede insertar código JavaScript malintencionado en una página web que luego se ejecuta en el navegador de otro usuario. Para probar esto:* Intercepta una solicitud con una entrada de usuario y modifica el valor de la entrada para incluir una carga útil XSS, como:

<script>alert('XSS')</script>

Si la aplicación es vulnerable, deberías ver una alerta en tu navegador cuando se carga la página.

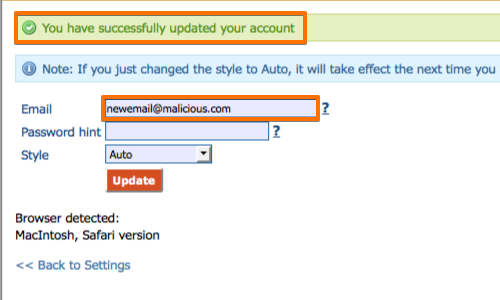

3. Cross-Site Request Forgery (CSRF)

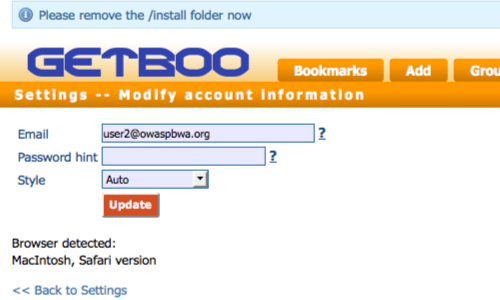

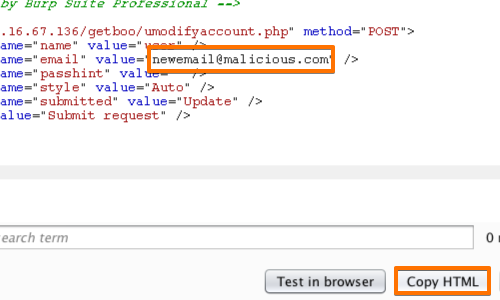

CSRF ocurre cuando un atacante puede forzar a un usuario a realizar acciones en una aplicación web sin su conocimiento o consentimiento. Para probar esto:

- Intercepta una solicitud que realice una acción, como cambiar una contraseña o realizar una transacción.

- Observa si la solicitud incluye algún tipo de token de autenticación o protección CSRF.

Si no es así, es posible que la aplicación sea vulnerable a ataques CSRF.

4. Exposición de Información Sensible

Esto ocurre cuando una aplicación web expone información sensible, como contraseñas, tokens de autenticación o detalles de tarjetas de crédito. Para probar esto:

Utiliza el «Site Map» y el «HTTP history» en Burp Suite para explorar las respuestas de la aplicación a las solicitudes.

Observa si alguna respuesta contiene información sensible.

Conclusión

Burp Suite es una herramienta poderosa para las pruebas de penetración de aplicaciones web y es capaz de identificar y explotar una variedad de vulnerabilidades. Esta guía ha cubierto solo algunas de las vulnerabilidades más comunes que puedes encontrar.

Sin embargo, siempre debes recordar que estas técnicas solo deben usarse de manera ética y sólo en sistemas para los que tienes permiso para probar. Adquirir habilidades en pruebas de penetración puede ser una excelente manera de mejorar la seguridad de las aplicaciones web y proteger a los usuarios contra los ataques cibernéticos.