Tabla de Contenidos

La inyección SQL es un tipo de vulnerabilidad de seguridad que se produce cuando un atacante puede insertar código SQL malicioso en una consulta. Esta vulnerabilidad existe cuando un programa de computadora no verifica o sanea correctamente las entradas del usuario que se incorporan a las consultas SQL.

Una consulta SQL es una solicitud a una base de datos para recuperar, modificar o eliminar información. Si un atacante puede manipular estas consultas, puede tener acceso a datos sensibles, modificar o eliminar datos, o incluso tomar el control total de la base de datos.

Tipos de Inyección SQL

Existen tres tipos principales de inyección SQL:

Inyección SQL clásica:

Esta es la forma más directa de inyección SQL. Sucede cuando la entrada del usuario se incluye directamente en una consulta SQL. Los atacantes pueden explotar esto al cambiar la estructura de la consulta SQL para alterar su propósito.

SELECT * FROM members WHERE username = 'admin'--' AND password = 'password' Inyección basada en tiempo (Time-based Blind SQL Injection)

Este tipo de inyección SQL ocurre cuando el atacante envía una carga útil maliciosa al servidor y luego observa el tiempo que tarda en responder. Si el servidor tarda más tiempo en responder después de una entrada particular, esto podría indicar una vulnerabilidad.

SELECT * FROM products WHERE id=1-SLEEP(15)Inyección basada en errores (Error-based SQL Injection)

En este caso, el atacante envía cargas útiles al servidor con el fin de provocar un error. El mensaje de error devuelto por el servidor puede revelar información sobre la estructura de la base de datos que el atacante puede explotar.

Cómo encontrar y explotar una vulnerabilidad de inyección SQL

Nota: La siguiente información se proporciona únicamente con fines educativos. La explotación de vulnerabilidades sin permiso es ilegal y puede resultar en sanciones legales.*

Las vulnerabilidades de inyección SQL suelen encontrarse en aplicaciones web que interactúan con bases de datos SQL. Para buscar esta vulnerabilidad, uno podría intentar introducir caracteres especiales (como comillas simples o dobles) en campos de entrada de la aplicación web.

Si la aplicación devuelve un error de SQL, podría ser indicativo de una vulnerabilidad de inyección SQL.Para explotar una vulnerabilidad de inyección SQL, un atacante puede intentar formular consultas SQL maliciosas que modifiquen el comportamiento previsto de la consulta original.

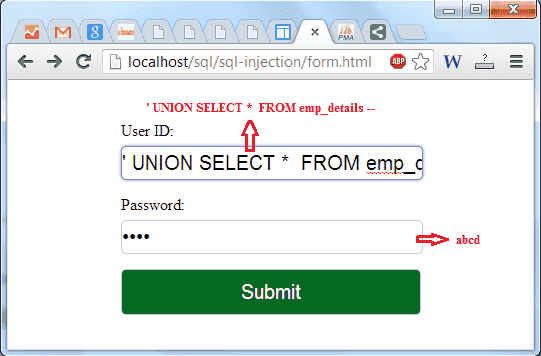

Por ejemplo, podrían intentar terminar prematuramente una consulta y luego agregar sus propias consultas SQL para recuperar, modificar o eliminar datos.Un ejemplo de explotación de inyección SQL podría ser el siguiente: Si una aplicación web utiliza una consulta como:

SELECT * FROM users WHERE username = '[username]' AND password = '[password]'Un atacante podría introducir:

admin' --Como el nombre de usuario. La consulta resultante sería:

SELECT * FROM users WHERE username = 'admin' --' AND password = '[password]'Y como «–« es un comentario en SQL, la parte de la contraseña se ignoraría, permitiendo al atacante iniciar sesión como administrador sin conocer la contraseña.

Las herramientas de escaneo de seguridad de aplicaciones web, como OWASP ZAP y Burp Suite, también pueden ayudar a detectar estas vulnerabilidades. Estas herramientas envían una variedad de entradas a una aplicación y buscan respuestas que podrían indicar una vulnerabilidad.

Cómo protegerse contra la inyección SQL

La forma más efectiva de protegerse contra la inyección SQL es utilizar consultas preparadas o parametrizadas, que separan las instrucciones SQL de los datos. Esto significa que, incluso si un atacante intenta inyectar código SQL, será tratado como datos en lugar de como parte de la consulta SQL.

También es beneficioso utilizar un WAF (Web Application Firewall), el cual puede detectar y bloquear intentos de inyección SQL. Además, las aplicaciones deben seguir el principio de «menor privilegio», en el que cada aplicación solo tiene los privilegios que necesita para funcionar, y nada más. Esto minimiza el daño que un atacante puede hacer si logra explotar una vulnerabilidad de inyección SQL.