Descubrimiento de Paquetes Maliciosos

Investigadores de ReversingLabs han identificado más de una docena de paquetes maliciosos en el repositorio público npm desde principios de agosto.

Estos incluyen paquetes maliciosos de múltiples etapas que colocaron Luna Grabber, un malware de código abierto para robar información, en sistemas infectados.

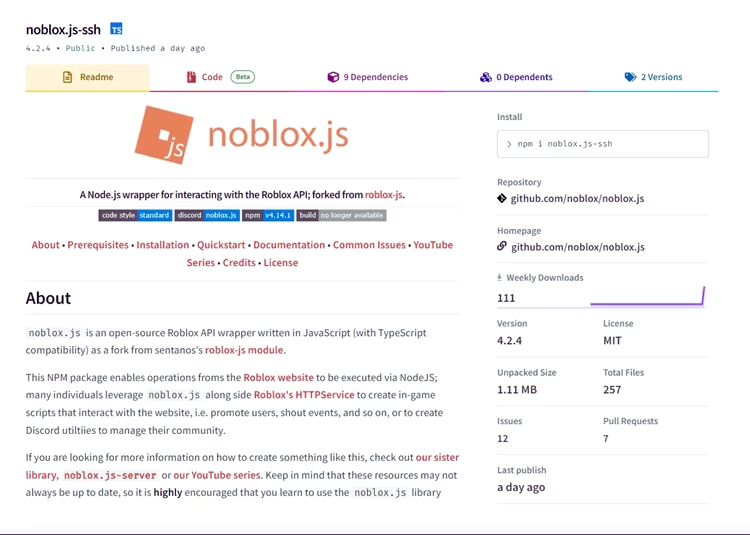

Estos paquetes maliciosos imitaron el paquete legítimo noblox.js, un envoltorio API de Node.js para Roblox utilizado para escribir scripts que interactúan con la plataforma de juegos Roblox.

Detalles de la Campaña Maliciosa

La campaña maliciosa comenzó a principios de agosto, con el primer paquete malicioso de interés publicado el 1 de agosto.

Actualmente, la campaña sigue en marcha. Los investigadores han identificado paquetes maliciosos adicionales: noblox.js-ssh y noblox.js-secure. El paquete noblox.js-secure ha sido retirado de npm, probablemente por el autor.

Objetivos del Ataque

Los objetivos previstos de esta campaña son los desarrolladores que escriben scripts para ejecutar en la plataforma de juegos Roblox. El paquete legítimo noblox.js permite a los jugadores usar JavaScript para crear scripts útiles para interactuar con el sitio web de Roblox.

Similitudes con la Campaña de 2021

No es la primera vez que actores maliciosos apuntan a usuarios de noblox.js. Hace dos años, Sonatype descubrió una campaña que distribuía paquetes npm maliciosos que también se hacían pasar por el paquete noblox.js.

La campaña actual tiene similitudes con la descubierta por Sonatype, pero el payload malicioso es diferente: un ejecutable compilado por PyInstaller que entrega Luna Grabber.

Perfil de Luna Grabber

Luna Grabber es un malware diseñado para robar información de navegadores web instalados y de la aplicación Discord, así como información del sistema local. Es altamente personalizable y tiene instrucciones detalladas en su página de GitHub sobre cómo compilar un ejecutable malicioso.

Patrones Similares en Otros Paquetes Maliciosos

Paquetes adicionales relacionados con esta campaña, noblox.js-ssh y noblox.js-secure, siguieron el mismo patrón. Aunque el impacto de esta campaña no fue alto, sirve como recordatorio de que las amenazas acechan constantemente en los repositorios de código abierto.

Conclusión

Esta última campaña que apunta a usuarios de la plataforma Roblox tiene muchas similitudes con una identificada hace dos años.

Es un recordatorio para los equipos de seguridad y desarrollo de software de que las amenazas acechan constantemente en repositorios de código abierto, haciendo crítica la elección de qué paquete incluir en el proceso de desarrollo.