Se ha descubierto que Mystic Stealer, un nuevo malware de robo de datos, se dirige a 40 navegadores web, 70 extensiones de navegador incluyendo extensiones en google chrome, billeteras de criptomonedas, Steam y Telegram.

El código está fuertemente encriptado y utiliza ofuscación de cadenas, resolución de importación basada en hash y cálculo constante en tiempo de ejecución.

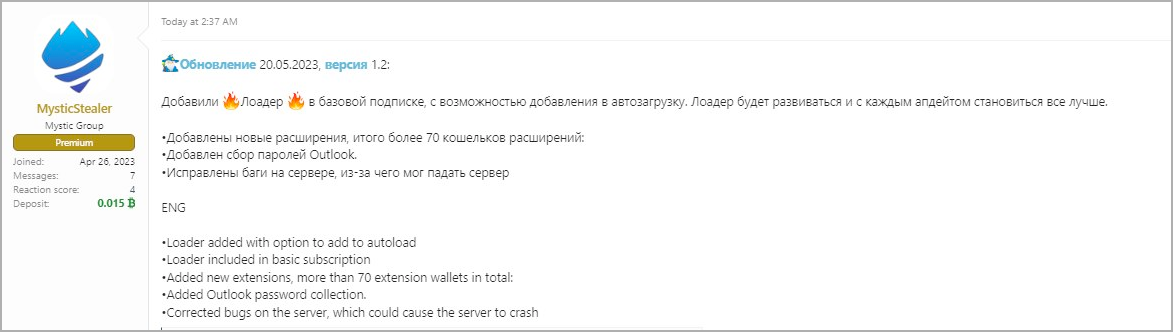

Las actualizaciones del malware en mayo de 2023 incluyen un componente de carga que le permite obtener y ejecutar cargas útiles de la próxima etapa desde un servidor de comando y control.

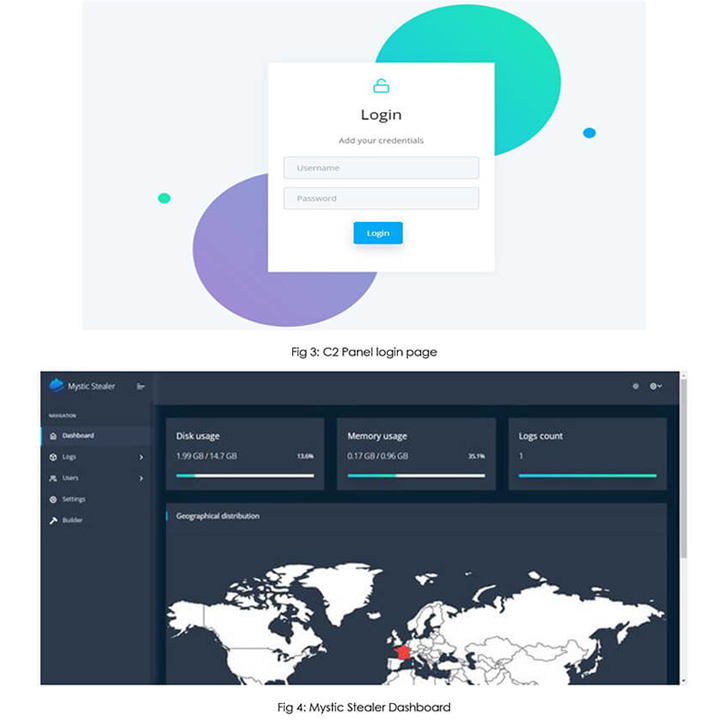

El panel de control está implementado en Python y brinda a los compradores acceso a registros de datos y otras configuraciones.

El desarrollador de Mystic Stealer está cortejando activamente a la comunidad de ciberdelincuentes y está abierto a sugerencias de mejoras.

Los ladrones de información, como Mystic Stealer, se están volviendo cada vez más populares en la economía informal, ya que pueden usarse para recopilar credenciales para obtener acceso inicial a los entornos de destino.

A medida que el ransomware y la extorsión de datos se vuelven más populares, el malware ladrón también se vuelve más generalizado y peligroso.

En los últimos meses, se han introducido nuevas cepas como Album Stealer, Bandit Stealer, Devopt, Fractureiser y Rhadamanthys.

Para evitar la detección, los ladrones de información y los troyanos de acceso remoto se han incluido con codificadores como AceCryptor, ScrubCrypt (también conocido como BatCloak) y Snip3.

HP Wolf Security reveló la campaña ChromeLoader, cuyo nombre en código es Shampoo, que instala una extensión maliciosa en Google Chrome para robar datos, redirigir búsquedas e inyectar anuncios.

Las víctimas suelen encontrar este malware cuando descargan contenido ilegal como películas y videojuegos. El malware utiliza un VBScript malicioso para iniciar el código de PowerShell para cerrar las ventanas de Chrome existentes e instalar la extensión no autorizada.

Además, se descubrió un nuevo troyano de malware modular, Pikabot, que puede ejecutar comandos arbitrarios e inyectar cargas útiles desde un servidor C2.

Comparte similitudes con QBot en términos de métodos de distribución, campañas y comportamientos.

La empresa de seguridad Zscaler ha identificado una nueva familia de malware, Pikabot. Este software malicioso tiene una variedad de técnicas antianálisis y se puede usar para cargar shellcode e iniciar programas secundarios.

No hay pruebas de que esta familia esté vinculada a ningún otro malware existente.