Los actores de amenazas están utilizando un rootkit de código abierto llamado «Reptile» para atacar sistemas Linux en Corea del Sur.

A diferencia de otros malware rootkit que típicamente solo ofrecen capacidades de ocultación, Reptile va un paso más allá al ofrecer un shell inverso, permitiendo a los actores de amenazas tomar fácilmente el control de los sistemas, según informó el AhnLab Security Emergency Response Center (ASEC) en un informe publicado esta semana.

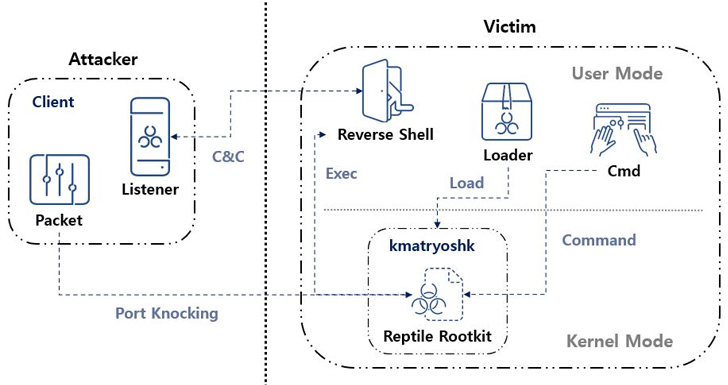

El «port knocking» es un método en el que el malware abre un puerto específico en un sistema infectado y queda en espera. Cuando el actor de la amenaza envía un paquete mágico al sistema, el paquete recibido se utiliza como base para establecer una conexión con el servidor C&C.

Un rootkit es un programa de software malicioso diseñado para proporcionar acceso privilegiado a nivel de root a una máquina mientras oculta su presencia. Se han aprovechado al menos cuatro campañas diferentes de Reptile desde 2022.

El primer uso del rootkit fue registrado por Trend Micro en mayo de 2022 en relación con un conjunto de intrusiones rastreadas como Earth Berberoka (también conocido como GamblingPuppet).

Se descubrió que este conjunto utiliza el malware para ocultar conexiones y procesos relacionados con un troyano Python multiplataforma conocido como Pupy RAT en ataques dirigidos a sitios de apuestas en China.

En marzo de 2023, Mandiant, propiedad de Google, detalló un conjunto de ataques realizados por un actor de amenazas supuestamente vinculado a China, denominado UNC3886, que empleó vulnerabilidades de día cero en los dispositivos Fortinet para desplegar una serie de implantes personalizados, así como Reptile.

Ese mismo mes, ExaTrack reveló el uso de un malware Linux llamado Mélofée por parte de un grupo de hackers chinos, que se basa en Reptile. Finalmente, en junio de 2023, una operación de cryptojacking descubierta por Microsoft utilizó un backdoor de script shell para descargar Reptile con el fin de oscurecer sus procesos hijos, archivos o su contenido.

Un examen más detenido de Reptile revela el uso de un cargador, que utiliza una herramienta llamada kmatryoshka para descifrar y cargar el módulo del kernel del rootkit en la memoria.

Luego, abre un puerto específico y espera que el atacante transmita un paquete mágico al host a través de protocolos como TCP, UDP o ICMP.

«Los datos recibidos a través del paquete mágico contienen la dirección del servidor C&C», dijo ASEC. Basándose en esto, un shell inverso se conecta al servidor C&C. Vale la pena señalar que el uso de paquetes mágicos para activar la actividad maliciosa ha sido observado previamente en otro rootkit llamado Syslogk, que fue documentado por Avast el año pasado.

La firma de ciberseguridad surcoreana también detectó un caso de ataque en el país que involucraba el uso de Reptile, presentando algunas similitudes tácticas con Mélofée.

«Reptile es un malware rootkit del modo kernel de Linux que proporciona una característica de ocultación para archivos, directorios, procesos y comunicaciones de red», dijo ASEC.

«Sin embargo, Reptile también proporciona un shell inverso, haciendo que los sistemas con Reptile instalado sean susceptibles de ser secuestrados por actores de amenazas».

Este descubrimiento pone de manifiesto la necesidad de mantener los sistemas actualizados y protegidos contra amenazas emergentes, especialmente en regiones que son objetivos específicos de actores de amenazas avanzadas.