Se ha divulgado un fallo de seguridad de máxima severidad en el router de juegos TP-Link Archer C5400X que podría llevar a la ejecución de código remoto en dispositivos susceptibles al enviar solicitudes especialmente diseñadas.

Detalles del Código CVE-2024-5035 TP-Link

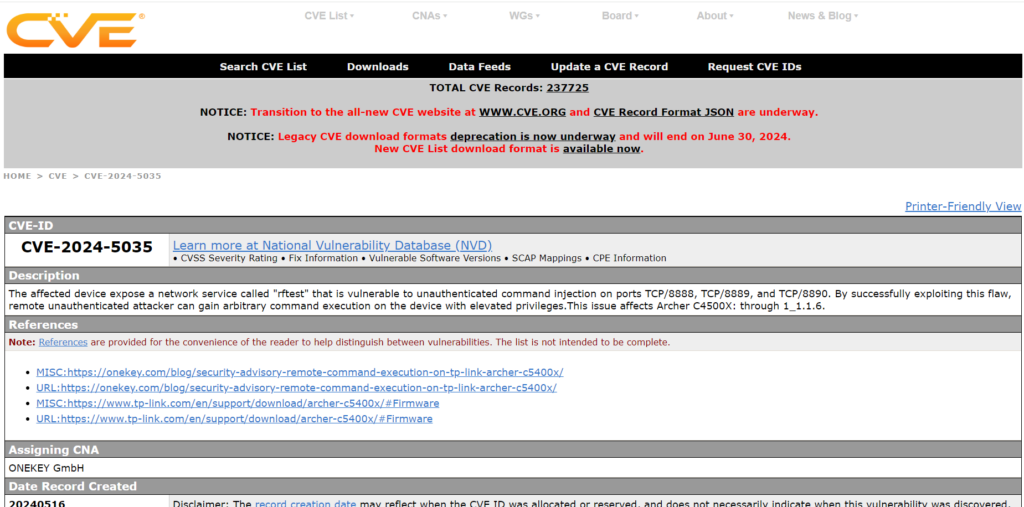

La vulnerabilidad, rastreada como CVE-2024-5035, tiene un puntaje CVSS de 10.0. Impacta todas las versiones del firmware del router, incluyendo y anteriores a la 1_1.1.6. Ha sido parcheada en la versión 1_1.1.7 lanzada el 24 de mayo de 2024.

Impacto y Explotación

«Explotando exitosamente esta falla, los atacantes remotos no autenticados pueden obtener una ejecución arbitraria de comandos en el dispositivo con privilegios elevados,» dijo la firma de ciberseguridad alemana ONEKEY en un informe publicado el lunes.

El problema reside en un binario relacionado con la prueba de frecuencia de radio «rftest» que se lanza al iniciar y expone un oyente de red en los puertos TCP 8888, 8889 y 8890, permitiendo así que un atacante remoto no autenticado logre la ejecución de código.

Descripción Técnica

Mientras que el servicio de red está diseñado para aceptar solo comandos que comiencen con «wl» o «nvram get», ONEKEY descubrió que la restricción se puede eludir fácilmente inyectando un comando después de metacaracteres de shell como ; , & , o | (ej., «wl;id;»).

Solución Implementada

El arreglo implementado por TP-Link en la versión 1_1.1.7 Build 20240510 aborda la vulnerabilidad descartando cualquier comando que contenga estos caracteres especiales.

Contexto Adicional

«Parece que la necesidad de proporcionar una API de configuración de dispositivos inalámbricos en TP-Link tuvo que ser respondida rápidamente o de manera económica, lo que terminó exponiéndolos a una shell limitada sobre la red que los clientes dentro del router podían usar como una forma de configurar dispositivos inalámbricos,» mencionó ONEKEY.

Relevancia de otras Vulnerabilidades

La divulgación llega semanas después de que se revelaran fallos de seguridad por la misma compañía en los routers Ethernet industriales Delta Electronics DVW W02W2 (CVE-2024-3871) y en los equipos de red Ligowave (CVE-2024-4999) que podrían permitir que atacantes remotos obtengan ejecución de comandos remotos con privilegios elevados. Cabe destacar que estas fallas siguen sin parchear debido a que ya no son mantenidas activamente, lo que hace imperativo que los usuarios tomen medidas adecuadas para limitar la exposición.