Los actores de amenazas están aprovechando la tecnología WebAPK de Android. Su objetivo es engañar a los usuarios desprevenidos e instalar aplicaciones web maliciosas en los teléfonos Android. Estas aplicaciones están diseñadas para capturar información personal sensible.

«El ataque comenzó con las víctimas recibiendo mensajes de SMS», dijeron los investigadores de CSIRT KNF en un análisis publicado la semana pasada. Estos mensajes sugerían la necesidad de actualizar una aplicación de banca móvil. «El enlace contenido en el mensaje llevaba a un sitio que utilizaba la tecnología WebAPK para instalar una aplicación maliciosa en el dispositivo de la víctima.»

La aplicación se hace pasar por PKO Bank Polski, una empresa multinacional de servicios financieros y bancarios con sede en Varsovia. Los detalles de la campaña fueron compartidos por primera vez por la firma de ciberseguridad polaca RIFFSEC.

WebAPK permite a los usuarios instalar aplicaciones web progresivas (PWAs) en la pantalla de inicio de sus dispositivos Android. No necesitan usar la Google Play Store para esto. «Cuando un usuario instala una PWA desde Google Chrome y se utiliza un WebAPK, el servidor de acuñación ‘acuña’ (empaqueta) y firma un APK para la PWA», explica Google en su documentación.

«Ese proceso lleva tiempo, pero cuando el APK está listo, el navegador instala esa aplicación silenciosamente en el dispositivo del usuario. Como los proveedores de confianza (Play Services o Samsung) firmaron el APK, el teléfono lo instala sin desactivar la seguridad, como con cualquier aplicación que proviene de la tienda. No hay necesidad de cargar lateralmente la aplicación.»

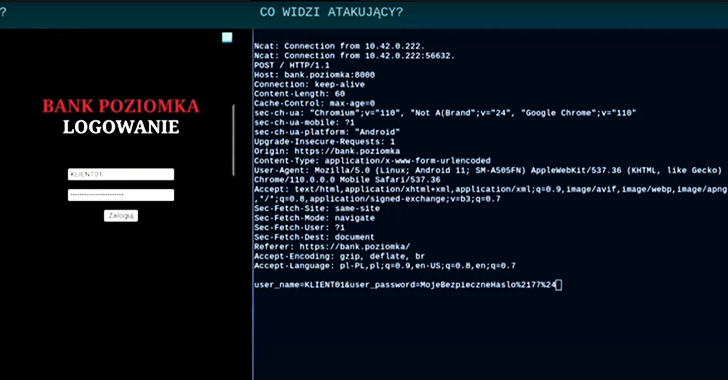

Una vez instalada, la falsa aplicación bancaria («org.chromium.webapk.a798467883c056fed_v2») insta a los usuarios a ingresar sus credenciales y tokens de autenticación de dos factores (2FA). Esto efectivamente resulta en su robo.

«Uno de los desafíos para contrarrestar tales ataques es el hecho de que las aplicaciones WebAPK generan diferentes nombres de paquetes y sumas de comprobación en cada dispositivo», dijo CSIRT KNF. «Son construidos dinámicamente por el motor Chrome, lo que dificulta el uso de estos datos como Indicadores de Compromiso (IoC).»

Para contrarrestar tales amenazas, se recomienda bloquear los sitios web que utilizan el mecanismo WebAPK para llevar a cabo ataques de phishing. Esta noticia surge después de que Resecurity reveló que los ciberdelincuentes están utilizando cada vez más herramientas especializadas de suplantación de dispositivos para Android.

Articulo Similar: Neo_Net, el Hacker Mexicano que Va Tras los Bancos del Mundo

Estas herramientas se comercializan en la web oscura en un intento de suplantar a los titulares de cuentas comprometidas y eludir los controles antifraude. Las herramientas antidetect, incluyendo Enclave Service y MacFly, son capaces de suplantar las huellas digitales de los dispositivos móviles y otros parámetros de software y red que son analizados por los sistemas antifraude.

Los actores de amenazas también aprovechan los débiles controles de fraude para realizar transacciones no autorizadas a través de smartphones utilizando malware bancario como TimpDoor y Clientor. «Los ciberdelincuentes utilizan estas herramientas para acceder a cuentas comprometidas e impersonar a clientes legítimos», dijo la empresa de ciberseguridad.