Mandiant, anuncia la última versión de Capa, la versión 7.0, que ahora incluye la capacidad de identificar las capacidades de los programas a partir de informes de análisis dinámico generados a través de CAPE Sandbox.

Esta nueva funcionalidad marca una expansión significativa desde el enfoque original de análisis estático de capa, permitiendo a los analistas manejar mejor muestras empaquetadas y ofuscadas, y resumir las capacidades de (malware) en trazas de API de sandbox.

Esta característica fue implementada por Yacine Elhamer como parte de un proyecto de Google Summer of Code (GSoC) que el equipo de FLARE de Mandiant mentorizó en 2023.

La integración de capa con Ghidra, la herramienta de ingeniería inversa de código abierto de la NSA, también se añadió como parte de un proyecto GSoC por Colton Gabertan, y se detallará más en una próxima publicación de blog.

CAPE + CAPA = <3

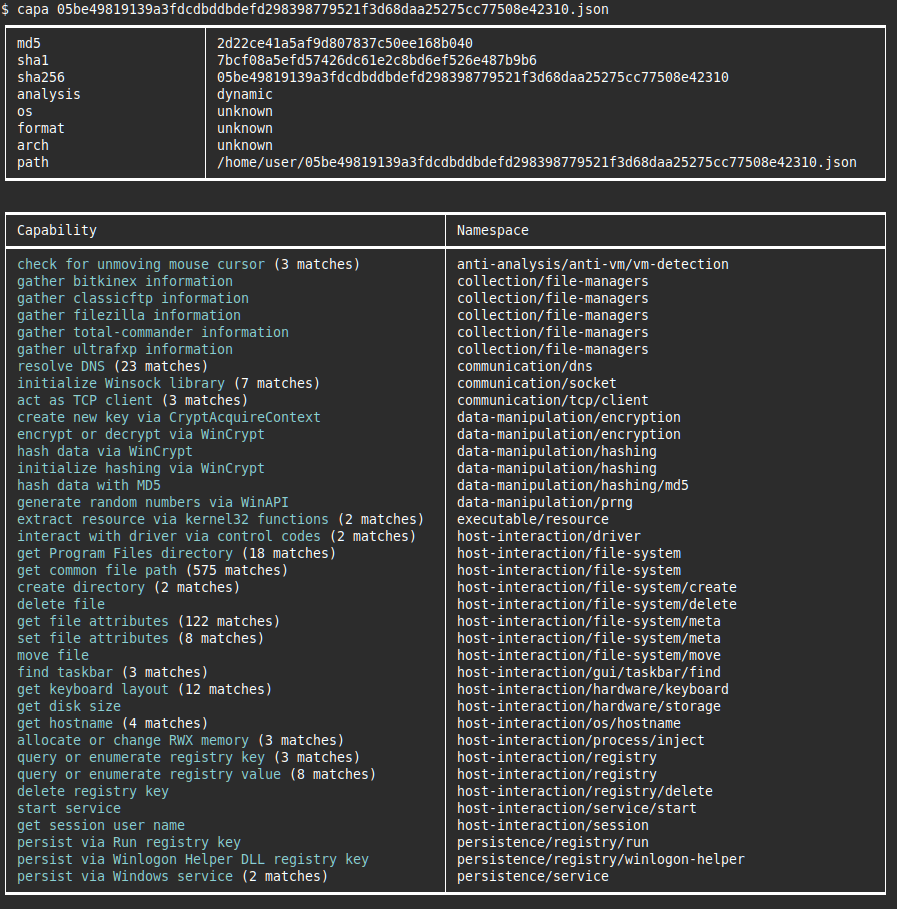

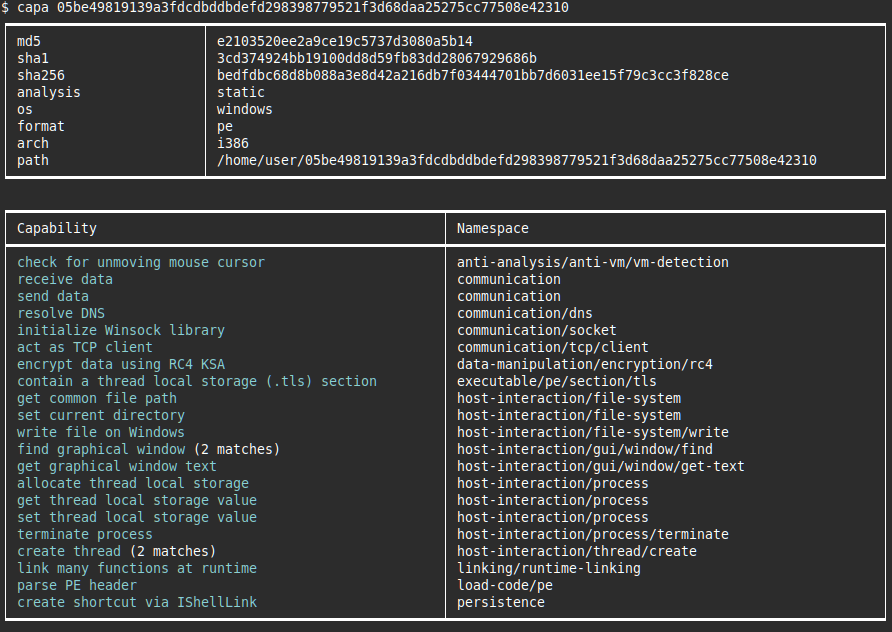

La versión 7.0 de capa, al procesar informes de análisis dinámico, supera las limitaciones que el análisis estático tiene para muestras ofuscadas y empaquetadas.

En un ejemplo destacado, capa extrae y abstrae las capacidades más relevantes de miles de puntos de datos, incluidos 7,390 llamadas a API rastreadas, lo que se prevé acelere significativamente el triaje de malware basado en sandbox al evitar el proceso manual de examinar los registros de API.

Beneficios del Análisis Dinámico

Las versiones anteriores de capa dependían exclusivamente del análisis estático para extraer capacidades de los programas, lo que limitaba la capacidad de la herramienta para manejar bien muestras empaquetadas u ofuscadas.

Estas limitaciones se superan mediante el análisis dinámico, es decir, utilizando sandboxes. capa ahora procesa informes de análisis de sandbox que permiten a la herramienta manejar muestras empaquetadas y ofuscadas, además de habilitar el análisis de muestras de malware multi-etapa que se revelan durante la ejecución.

Análisis Dinámico Potenciado por CAPE

Se eligió CAPE por ser de código abierto, proporcionar informes extensos y ser ampliamente utilizado.

Para utilizar la nueva funcionalidad de análisis dinámico, los usuarios deben analizar una muestra usando CAPE, adquirir los resultados de CAPE en formato JSON y ejecutar capa en el informe JSON de CAPE.

Capa identificará automáticamente el formato del sandbox y luego extraerá capacidades del informe utilizando sus reglas de detección escritas por expertos de todo el mundo.

Contribuyendo a Capa

El soporte de análisis dinámico abre capa a una multitud de futuras posibilidades.

Si está interesado en trabajar en cualquiera de los problemas o tiene ideas propias, por favor, póngase en contacto a través de los enlaces proporcionados o cree un nuevo problema en GitHub.

Conclusión

La nueva versión de capa soporta el análisis dinámico basado en sandbox de programas, actualmente utilizando CAPE Sandbox.

Esto permite a la herramienta analizar mejor muestras empaquetadas, ofuscadas y muy complejas con posibles mejoras en rendimiento y precisión.

Para comenzar, descargue los binarios independientes para Windows, Linux y Mac desde nuestra página de lanzamientos, o use pip para instalar la herramienta desde PyPI con ‘pip install flare-capa‘. Para más detalles puedes visitar la pagina de instalacion.