Tabla de Contenidos

Introducción al Defecto Barracuda

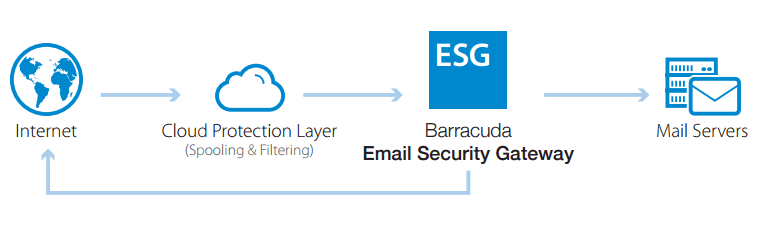

Barracuda, proveedor de servicios de protección por correo electrónico y seguridad de red, ha emitido una alerta respecto a un defecto de día cero (CVE-2023-2868) que se está explotando para violar sus dispositivos de Seguridad de Correo Electrónico (ESG).

¿Cómo afecta el Defecto Barracuda?

Este defecto, rastreado como CVE-2023-2868, es una vulnerabilidad de inyección de código remota afectando versiones desde la 5.1.3.001 hasta la 9.2.0.006. El problema radica en el componente que procesa archivos adjuntos de correos electrónicos entrantes, en particular los archivos .tar.

Consecuencias del Defecto Barracuda

Si se explota este defecto, un atacante remoto puede ejecutar un comando del sistema a través del operador QX de Perl con los privilegios del producto ESG. Este problema fue identificado el 19 de mayo de 2023 y un parche fue desplegado en todos los dispositivos ESG en todo el mundo al día siguiente.

Respuesta de Barracuda al Defecto

Barracuda implementó una segunda solución el 21 de mayo y ha instado a sus clientes a revisar sus entornos. Se están monitoreando activamente las amenazas y se ha contactado directamente a los usuarios afectados.

Atacantes desconocidos y ataques continuos

Aún no se conoce la identidad de los atacantes detrás del Defecto Barracuda. Los grupos de piratería chinos y rusos se han observado desplegando malware en dispositivos vulnerables de otras compañías recientemente. Las amenazas en línea continúan siendo una preocupación importante para todos los usuarios de Internet.

¿Qué sigue después del Defecto Barracuda?

La detección de amenazas avanzadas, la detención del movimiento lateral y la mejora de la estrategia de confianza cero son vitales en el mundo digital actual. Manténgase actualizado y protegido frente a futuras vulnerabilidades como el Defecto Barracuda.

Articulo Similar: Cloud SQL de Google: ¿Está en peligro su información confidencial?