Ataques masivos de estafa por correo electrónico

Decenas de organizaciones alrededor del mundo han sido atacadas en una amplia campaña de estafa por correo electrónico (BEC, por sus siglas en inglés).

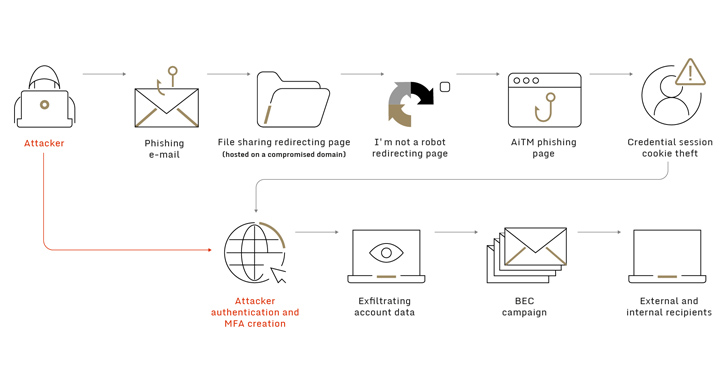

Los atacantes usaron técnicas de adversario-en-medio (AitM) para llevar a cabo las agresiones. Inicialmente, tras un intento de phishing exitoso, el atacante ganó acceso a la cuenta de un empleado.

Luego, ejecutó un ataque AitM para sortear la autenticación de Office365 y mantener un acceso constante a esa cuenta, según los investigadores de Sygnia.

Con el acceso persistente, el atacante sustrajo datos de la cuenta comprometida. Luego, extendió los ataques de phishing a otros empleados y organizaciones externas seleccionadas.

Microsoft había informado hace menos de una semana sobre una combinación similar de un ataque de phishing AitM y una estafa BEC dirigida a organizaciones bancarias y financieras.

Técnicas de estafa y consecuencias

Las estafas BEC suelen engañar a las víctimas por correo electrónico para que envíen dinero o revelen información confidencial de la empresa.

El atacante puede personalizar los correos y hasta suplantar a una figura de confianza para lograr sus objetivos.

La toma de control de la cuenta se realiza a través de un esquema de ingeniería social complejo. Luego, el estafador envía a los clientes o proveedores de la empresa facturas falsas que solicitan el pago a una cuenta bancaria fraudulenta.

En el proceso de ataque documentado por Sygnia, el atacante envió un correo electrónico de phishing con un enlace a un supuesto «documento compartido». Este redirigía a la víctima a una página de phishing AitM diseñada para recopilar las credenciales y contraseñas de un solo uso introducidas.

Lo que es peor, los atacantes supuestamente abusaron del acceso temporal a la cuenta comprometida para registrar un nuevo dispositivo de autenticación multifactorial (MFA).

Esto les permitía mantener un punto de apoyo remoto persistente desde una dirección IP diferente ubicada en Australia. Además de la sustracción de datos sensibles, el atacante usó este acceso para enviar nuevos correos electrónicos de phishing con el nuevo enlace malicioso.

Esto se dirigió a decenas de empleados del cliente y a otras organizaciones objetivo. Según Sygnia, los correos de phishing se propagaron de manera «parecida a un gusano» de una empresa a otra y entre los empleados de la misma compañía. La escala exacta de la campaña es actualmente desconocida.